智能手機的惡意代碼防范研究

惡意代碼檢測層提供了判斷程序或數據是否感染了惡意代碼的方法, 備份恢復則是對其做出的響應。而由于智能手機不會像PC 機一樣成為編制程序的工具, 手機上的應用程序數量有限, 可以枚舉出來, 所以智能手機不需像在傳統計算機病毒防治領域那樣, 把清除病毒并恢復被感染者的功能作為首選策略, 而是把智能手機領域用到的應用都備份到一個公共平臺上, 當發現用戶的手機中有部分對象( 例如, 應用程序) 遭到破壞時, 采用從公共平臺下載的手段來恢復被感染對象。

可以看出備份恢復層的難點是應用程序的枚舉。就手機目前狀態和長遠發展而言, 智能手機上的應用還是可枚舉的。如果能夠解決應用程序與功能模塊的枚舉問題, 那么關于備份恢復層的核心問題也就可以解決了, 以下是幾點關于此模塊的要點:

( 1) 必須組建一個具有權威性的全球機構來創建以及維護能提供數據備份與恢復服務的公共平臺, 實現對應用程序集合的更新管理。

( 2) 聯合全世界的知名手機軟件尤其是系統軟件企業, 加入到該公共平臺建設與維護中, 保證手機功能模塊的恢復。

( 3) 在廠商參與形式上, 既可以采取分層模式,即由該專業機構授權參與此聯盟的下屬廠商提供相關產品的備份恢復服務, 也可以由該專業機構統一整合管理并提供。分層模式對于用戶而言較為麻煩, 而統一模式又容易造成單點失敗, 各有利弊。

( 4) 在有廠商參與的同時, 也不排斥個人行為的參與, 這類似于iphONe 應用與軟件交易平臺AppleStore的模式, 所不同的僅僅是在這里個人行為的參與需要經過該專業機構的嚴格審查與認證。

( 5) 而對于眾多的應用程序與功能模塊的集合管理, 可按操作系統、功能或手機品牌等進行分類。

當然, 在本層中, 不僅是應用程序的備份恢復,對于用戶數據, 如個人通訊錄、重要短信息等的備份也是十分必要的, 鑒于這部分僅僅只涉及數據, 而并沒有涉及程序的安裝使用等, 所以可以采取與PC同步的方式完成。

2.3 實時監控層實現方案

實時監控層將監控進出互聯網絡、信息服務、藍牙、紅外線等接口的進出口數據, 實現預防惡意代碼入侵, 防止用戶信息被竊取的功能。具體內容詳述如下:

( 1) 監測輸入數據流。

監測輸入流量是監控工具的一個重要功能, 包括有害信息( 即病毒) 流入與非法行為入侵。與計算機中個人防火墻的這一功能相同, 也類似于PC 上的入侵檢測系統( IDS, Intrusion DetectSystem) , 尤其是其中的網絡入侵檢測系統(NIDS) , 因為對智能手機而言, 網絡流量是其最大的數據流輸入部分,NIDS 的分析方法有: 統計分析、模式匹配、數據重組、協議分析、行為分析等。

監測流量的另一個方法是僅允許某些可信服務器發送數據流給移動用戶。這需要對服務器進行驗證并保護那些在服務器和無線網絡間進行的傳輸。

( 2) 監測輸出數據流。

為了防范木馬攻擊, 監控工具的設計原理是監測應用程序的聯網請求, 然后, 根據應用程序是否可信來決定是否允許數據流的流出。有些間諜程序通過把自己改為可信程序名以逃避過濾規則。所以,移動終端防火墻的限制規則應是基于整個應用程序的校驗和而不是僅僅根據名稱。

( 3) 黑白名單。

黑白名單可以體現在SIM 卡號碼、域名、Email地址等多個方面。在智能手機設備使用WWW、WAP 信箱服務時, 不必經過對數據流監測算法, 直接通過黑白名單決定是否允許連接請求。同樣, 黑白SIM 卡號碼是決定是否允許來自特定終端設備的數據流和服務的規則。

2.4 漏洞管理層實現方案

智能手機的潛在漏洞主要來自于三類: 嵌入式操作系統、運行時環境、應用程序。嵌入式操作系統的漏洞指的是由于智能手機所采用的操作系統本身的脆弱性造成的漏洞。典型的操作系統漏洞是藍牙網絡連接, Cabir 病毒就是利用該漏洞進行傳播的。手機的運行時環境包括JAVA、。 NET 等運行時支持庫, 它們具有脆弱性, 也可能被用戶濫用, 從而形成運行時環境漏洞。Vxer( 病毒制造者) 可以利用這些漏洞訪問本地文件、獲取權限、開放共享等。智能手機上的應用軟件可謂多種多樣, 它們的脆弱性也是不計其數。嵌入WML ( Wireless Markup Language) 文件的惡意腳本代碼是應用軟件類漏洞的典型代表。

漏洞防范主要靠更新有關的軟件開發廠商的補丁程序。關于補丁發布方式, 可以參照計算機領域操作系統漏洞發布機制來制訂智能手機領域的漏洞發布方式。

2.5 數字免疫層實現方案

基于大多數惡意代碼來源于互聯網絡的現實,本文設計了一個能夠阻止來自網上惡意代碼入侵的原型系統, 即智能手機數字免疫系統。所有面向智能手機的應用程序( 例如手機游戲等) 、免疫信息都將被數字免疫系統采集。任何智能手機從任何途徑獲得應用程序時, 都推薦使用數字免疫系統作為中間代理來驗證所獲得的程序的完整性。數字免疫系統可以有效防止寄生了惡意代碼的宿主程序入侵手機終端。對于未登記應用程序, 該系統將不允許其進入手機終端。

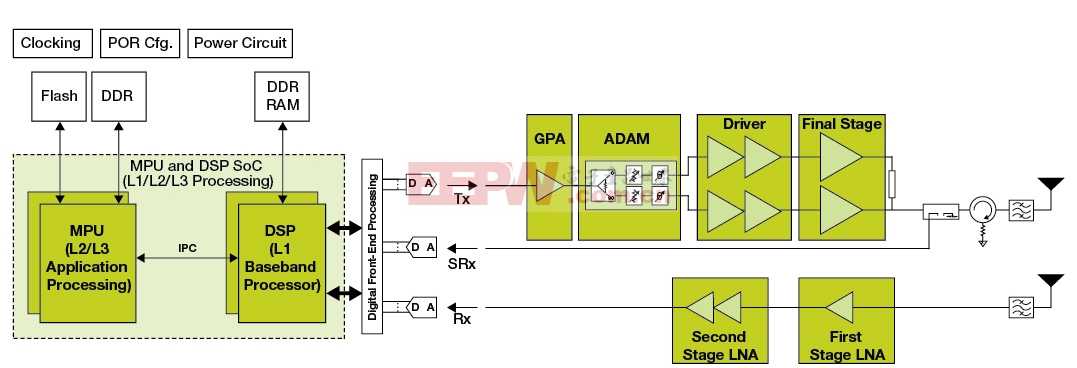

如圖2 所示, 數字免疫基礎設施由免疫信息采集網絡、免疫信息中心、免疫信息驗證平臺3 個子系統組成。圖中虛線部分是手機終端獲取各種軟件的不安全途徑。數字免疫系統的安全數據流程如下:

圖2 數字免疫基礎設施結構圖

免疫信息采集網絡分布于盡可能廣的范圍, 擁有盡可能多的節點, 采集應用于智能手機各種應用程序的免疫信息( 例如數字簽名, 名字, 版本號, 大小, 開發商, 應用平臺等) 。免疫信息中心存放采集網絡采集下來的各種信息, 管理免疫信息。當手機用戶需要下載安裝軟件時, 免疫信息驗證平臺利用免疫信息中心存儲的免疫信息驗證下載的軟件是否完整( 有沒有成為惡意代碼的宿主) , 如果完整則允許安裝到用戶終端上, 如果不完整則拒絕安裝請求。

3 結束語

隨著智能手機的大眾化, 其功能與設備越來越貼近人們的生活, 而與之相關的惡意代碼正處于快速增長期。為使智能手機的惡意代碼對人們生活的影響降到最低, 建立一套完善的防范體系模型顯得尤為迫切, 手機制造商、網絡運營商、反病毒軟件商等正在努力構建這一平臺, 從安全目標、安全威脅、安全機制、安全防護系統及安全管理等方面出發逐步實現對智能手機惡意代碼的立體防御。

評論