x86處理器曝嚴重漏洞:18年來竟無人發現!

編者按:每年黑帽安全大會都會找一些老漏洞,今年找到了一個1997年就已存在的漏洞。

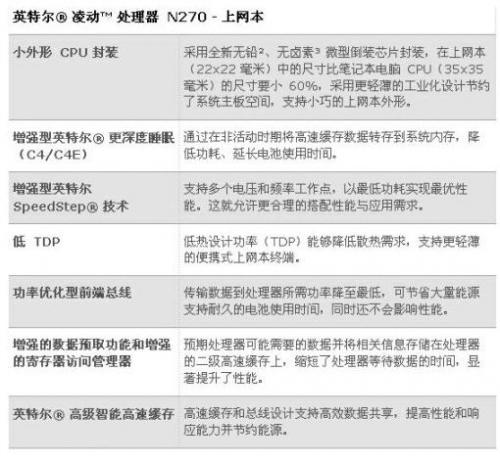

美國巴特爾紀念研究所信息安全研究員克里斯托弗·多瑪斯(Christopher Domas)周四在黑帽安全大會上表示,利用英特爾x86處理器的一個漏洞,黑客可以在計算機底層固件中安裝rootkit惡意軟件。這一漏洞早在1997年就已存在。

本文引用地址:http://www.104case.com/article/278676.htm通過這一漏洞,攻擊者可以在處理器的“系統管理模式”中安裝rootkit。“系統管理模式”是一塊受保護的代碼,用于支持當代計算機中的所有固件安全功能。

在成功安裝之后,這樣的rootkit可被用于發動毀滅性攻擊,例如破壞UEFI(統一可擴展固件接口)和BIOS,甚至在系統重裝之后重新感染系統。而“安全啟動”等保護功能也無法帶來幫助,因為這些功能同樣依賴于“系統管理模式”。多瑪斯指出,這樣的攻擊實際上破壞了硬件可信根。

英特爾尚未對此消息置評。多瑪斯表示,英特爾知道這一問題的存在,并試圖在最新CPU中減小這一問題的影響。此外,英特爾還面向較老的處理器提供了固件升級。不過,并非所有處理器的固件都可以打補丁。

為了利用這一漏洞安裝rootkit,攻擊者需要獲得計算機的內核權限或系統權限。這意味著,這一漏洞本身并不能用于攻破系統。不過,一旦這一漏洞被利用,那么惡意軟件感染將非常頑固,并且徹底不可見。

多瑪斯只在英特爾處理器上成功驗證了這一漏洞。不過他指出,AMD的x86處理器從理論上來說也存在這一漏洞。此外,即使計算機廠商提供了BIOS和UEFI更新,這樣的更新也很難被迅速普及,尤其是在消費類用戶之中。

不幸的是,用戶對于這樣的攻擊并沒有太好的防范方式。用戶只能確保首先不被惡意軟件感染,內核權限不被惡意軟件獲取,以免這一漏洞被利用。

評論