一種RFID隱私保護雙向認證協議

基于傳統的加密算法的安全協議,文獻[9]提出基于矩陣乘法的認證方案,由于標簽存儲能力的限制,矩陣階數不能太大,因此作者分析了該方案存在的弱點是不能防止野蠻密鑰攻擊。文獻[10]提出基于橢圓曲線的公鑰認證方案。文獻[11]提出的方案基于零知識證明思想。這類協議大部分在計算量和通信量上較大,適合于電能、計算能力和存儲能力限制不大的主動式RFID標簽,不適合于低成本RFID標簽。

提出一種零知識泄露的雙向RFID認證協議。對于低成本RFID標簽來說,該協議有合適的通信量和計算量,并能夠有效地保護RFID系統的安全性和隱私性。首先,我們給出協議的主要思想,定義協議的假設,然后給出協議的描述。

為方便和簡化協議的描述,定義:T表示標簽,R表示閱讀器,B表示后端數據庫系統,A表示攻擊者。

3.1 主要思想

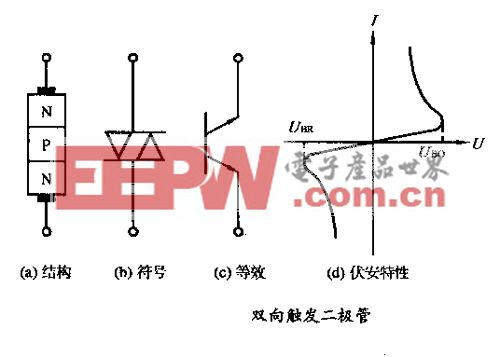

由前面的安全性和隱私性分析可以看出,RFID安全弱點來自T和R之間不安全的無線通信接口。A可以干擾、篡改或竊聽T和R之間的通信,使T和B的數據不同步,可以對T和R實施重放攻擊,也可以在不被察覺的情況下跟蹤標簽持有者的位置和行為,并模仿合法的T或R。而基于零知識證明的身份認證機制的基本思想是:信息的擁有者可以在無需泄漏密秘信息的情況下就能夠向驗證者證明它擁有該信息。因此,基于零知識的身份認證機制很適合于RFID系統。

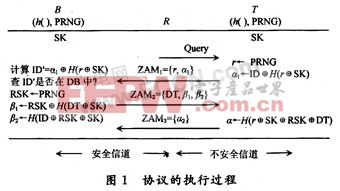

我們的協議采用在R與T之間傳送零知識認證消息(Zero-knowledge Authentication Message,ZAM)的方式,在不泄露標簽ID的情況下,實現R和T之間的雙向認證,并為以后的會話提供一個一次一換的隨機會話密鑰(Random Session Key,RSK)和可以作為會話序號的時間戳(Date Timestamp,DT)。

3.2 假設

我們的方案主要針對低成本標簽中可以執行同步加密操作的一類標簽(也稱為同步密鑰標簽),這類標簽是目前低成本標簽的主流和發展趨勢。根據Auto-ID中心的試驗數據,在設計5美分標簽時,集成電路芯片的成本不應該超過2美分,也就是說用于安全和隱私保護的門電路數量不能超過2.5k~5k個。根據文獻[12],實現一個Hash函數單元只需要1.7k個門電路,實現一個隨機數發生器(Pseudorandom Number Generator,PRNG)也僅需要數百個門電路。因此,我們假設T有一個單向Hash函數H(),有一個隨機數發生器,有一定的存儲能力,有基本的運算能力(如XOR)。T和B有相同的單向Hash函數,并預共享一個會話密鑰(Session Key,SK)。

R和B有很大的計算機能力,因此假設R和B之間的通信信道是安全的。

3.3 協議描述

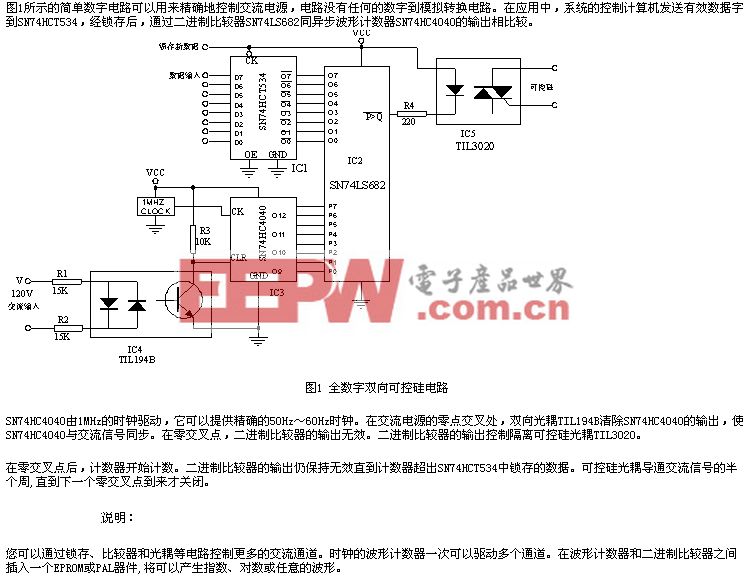

協議執行過程如圖1所示。

評論