破解特斯拉的第一人解密 如何利用CAN 總線來黑掉你的汽車

對于汽車,有很多種攻擊途徑:OBD 盒子、WI-FI、藍牙、車機 APP、車聯網平臺……它們都要經由 CAN 總線進行控制。如果 CAN 總線不安全,這樣的汽車就可以受到“狗帶”般的攻擊——你拿著車鑰匙也沒用,這車現在屬于控制了 CAN 總線的黑客。

本文引用地址:http://www.104case.com/article/201612/341161.htm破解特斯拉的第一人,360車聯網安全中心工程師劉健皓又造出“萬能車破解器”:正兒八經買的一輛新車,可以輕而易舉地被他開走?!其實,在11月,劉健皓就展示了這一酷炫的技術。360 公司大樓下列陣了二十幾臺豪車,利用神秘的技術,劉健皓和團隊輕松逐一破解了這些車。

這次,他就是來詳細解密——他是如何做到的。

CAN 總線留下的 BUG

一切危險的源頭是因為汽車的CAN總線設計。

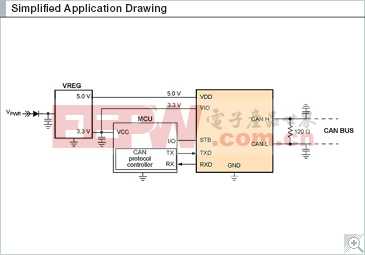

CAN 是控制器局域網絡 ( Controller Area Network ) 的簡稱,是在1986 年,由以研發和生產汽車電子產品著稱的德國 BOSCH 公司開發的,并最終成為國際標準(ISO 11898),是國際上應用最廣泛的現場總線之一。

對于汽車,有很多種攻擊途徑:OBD 盒子、WI-FI、藍牙、車機 APP、車聯網平臺……它們都要經由 CAN 總線進行控制。如果 CAN 總線安全,那么即使黑客利用上述途徑,對車耍花招,汽車整體安全還是可以被保證,這些花招都僅僅是“娛樂”而已。但是,如果 CAN 總線不安全,這樣的汽車就可以受到“狗帶”般的攻擊——你拿著車鑰匙也沒用,這車現在屬于控制了 CAN 總線的黑客。

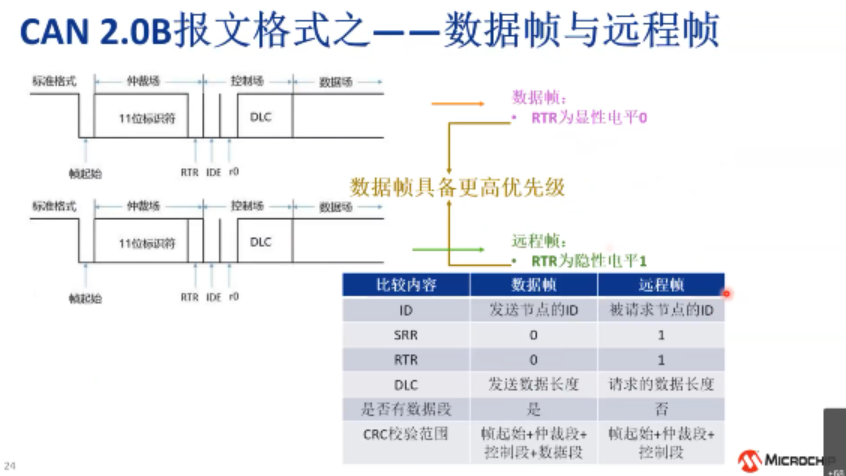

如何守衛 CAN 總線的安全,要從 CAN 總線的結構說起。

故事是這樣開始的,很久很久以前……

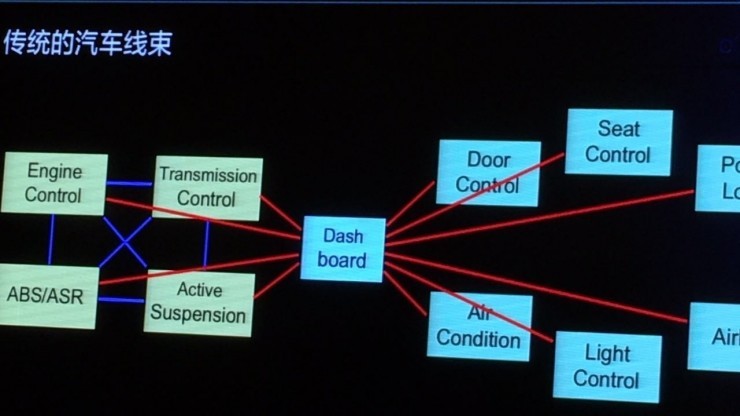

傳統的汽車線束結構是這樣:很多控制器鏈接在一個東西上,控制器之間可能還會互相干擾……

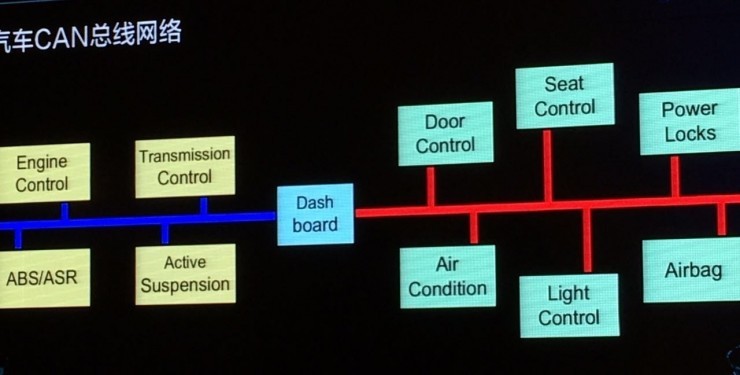

直到有一天,人們忍不了了,設計出一個總線架構,就像交換機一樣,所有 ECU (電子控制單元)都要經過這個“交換機”:交換信息,協調指令。

但是,現在看來,CAN 總線還有幾個致命的攻擊點:

1.它遵從 CSMA/CD 的交流方式,在任何一個節點搭上總線,都可以看到總線的數據,所以黑客只要找到一個點攻破,就可以看到車內所有數據;

2.它支持多路訪問,網絡上所有節點接收數據都經過一條總線,所有數據都在一條線上,發的數據是廣播的,所以可以看到很多控制器發的控制指令,如果控制指令是明文,那么就可以通過重放的方式控制汽車的一些設備;

3.它有一個沖突檢測機制,所有節點在發送數據的過程中,會不斷檢測所發送的數據,預防與其它節點產生沖突,由于這樣的機制,只要一直在傳統線中發送數據,就可以導致 CAN 總線拒絕服務,車上任何控制器都沒有反應。

劉健皓介紹,只要知道 CAN 總線的數據、ID、發送周期,那么黑客就可以通過重放來判斷某個控制功能。

所以,對 CAN 總線的攻擊其實十分危險,可以竊聽總線數據、偽造協議,實施重放攻擊和拒絕服務攻擊。這意味著,如果做了這些動作,車處于極度危險中。 萬能車破解器真的能破解一切車?

評論