防范物聯網僵尸攻擊

它們很可能危及你的設備安全。因此,現在就應該采取措施,確保你的設備免受感染。

本文引用地址:http://www.104case.com/article/201610/312003.htm在之前的博文(物聯網僵尸吞噬互聯網)http://blogs.windriver.com/wind_river_blog/2016/10/iot-zombies-are-eating-the-internet.html)中,我們深入探討了最近發生的大規模DDoS(Distributed Denial of Service,分布式拒絕服務)攻擊事件。在這些攻擊事件中,物聯網設備被用作機器人或者僵尸。該博文發布后不久,一個自稱是該惡意軟件作者的人公布了攻擊軟件的源代碼。這款名為Mirai的惡意軟件是一種木馬病毒,感染物聯網設備后,向多家知名網站發起了DDoS攻擊,受害設備數量驚人。Malware Tech估計有12萬臺設備受到感染,而Level 3則稱有150萬臺設備受到感染。這起攻擊事件只是最新的一例。

這些病毒是永久性的。

在思考如何應對攻擊時,借用一下醫學病毒學原理來更好地了解一下Mirai的傳播方式,對我們是很有幫助的。

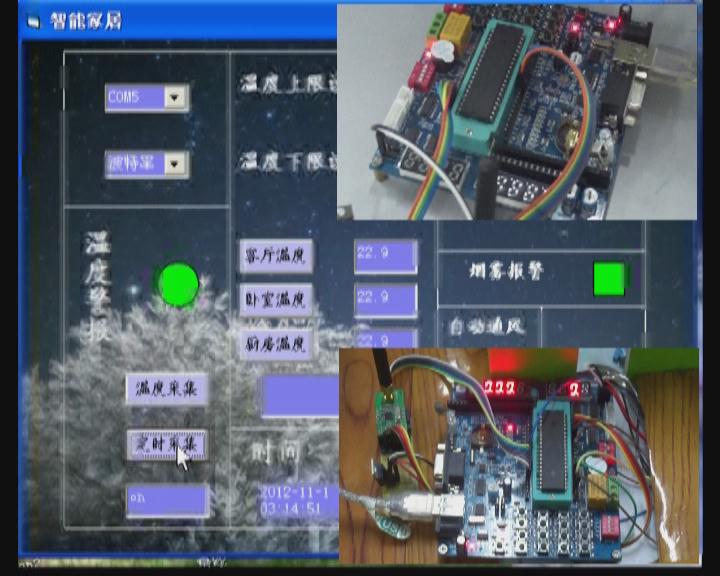

醫學上的感染分析方法是采用曲線圖來表現易感染、感染、修復三者的關系。這一方法同樣適用于我們現在面臨的問題:

設備一旦被感染,就會利用偽證書在網絡上尋找帶有開放Telnet端口的設備。一旦找到這樣的設備,就將木馬病毒植入其中,使其變成同樣的傀儡機去感染更多目標。這個過程如上圖曲線的第一段所示。

有些設備有的可以修復或者受到保護,但很多都不能,于是成為被永久感染的設備。

即使那些修復了的設備,也不能避免被其他感染病毒的設備再次感染。由于許多設備被永久感染,襲擊將隨時可能卷土重來。

我們可以殺死Mirai病毒嗎?

有些方法可以殺死Mirai病毒,或者至少限制其影響。

修復所有設備

實際上,這是不可能的。大部分設備擁有者都不知道他們的設備已被感染,也不具備修復設備的技能,甚至也 沒有意愿修復設備(因為沒有受到直接影響)。

封殺控制-指令服務器

Mirai的弱點之一是新感染的設備需要向指令-控制服務器注冊后方可下載指令。這些是散播病毒的服務器,而非可能的受感染設備。如果控制-指令服務器被封殺,將會限制Mirai病毒的擴散。

保護目標

為了應對近日發生的物聯網DDoS攻擊,安全網站krebsonsecurity.com被迫更換了托管公司。DDoS攻擊并非是新鮮事,防御辦法還是有的,像這種轉移也是行之有效的應對措施之一。

不過,說到底,要想修復目前所有被感染或者潛在會被感染的設備并不現實,而且我們也做不到徹底清理感染。

前景展望

即便不是Mirai,也會有其他自我繁殖的惡意軟件會被開發出來感染其它物聯網設備。Mirai源代碼的公開將加快后續病毒的開發步伐。

Mirai源代碼的公開會造成這一代碼被廣泛利用、發展。可以預見,將來的攻擊手段會取消對指令和控制服務器的依賴,從而使殺毒任務更加艱巨。

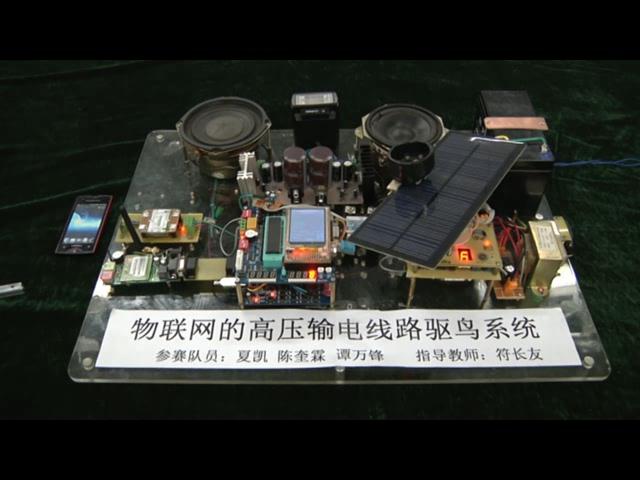

目前,Mirai主要進行DDoS攻擊。但是未來,它將利用物聯網設備作為僵尸物聯網設備,攻擊同一網絡上的其它系統。

設備免疫

目前看來,物聯網僵尸在可預見的將來都會存在。我們可以避免甚至隔離物聯網僵尸,但是隨著網絡的變更以及新設備的發展,新的病毒感染途徑也會隨之出現。由于感染的風險持續存在,設備成為感染目標只是個時間問題。因此,對設備進行免疫,使其免受感染至關重要。

顯然,免疫的第一步首先是消除已知的感染方式。消除或者阻斷不必要的服務(如Telnet),消除默認證書,代之以安全密碼,阻斷與外部端點的意外連接。

但從長遠來看,還需采取進一步措施防止出現可被適應型病毒利用的漏洞。這就是CWE/SANS Top 25 Most Dangerous Software Errors (http://cwe.mitre.org/top25/)等工具軟件的作用,同時也是風河能夠效力之處。

風河產品可以提供以下多層次、預先集成的防護措施:

- 安全啟動和初始化,防范受影響的可執行代碼

- 靜態數據加密,保護證書及其它敏感信息

- 雙向驗證,阻止不法終端及惡意嘗試連接

- 通信加密,保護敏感信息

- 操作系統增強,防止權限升級

- 防火墻阻斷意外的外部訪問或者意外的外部連接

- 安全更新修改需經授權,防止惡意修改

風河的可定制系統產品集成了這些防護措施,使無關的服務被排除在設備之外。這樣就最大程度減少了病毒感染的途徑,使設備具有強大的防御功能。

此外,風河的專業服務(Professional Services)團隊能夠從建立和部署安全證書的工具和流程,到優化硬件安全功能的使用,以及安全風險評估和安全測試等多方面,對產品進行評定,幫您定制適合您的產品。

永絕后路

物聯網僵尸會侵入你的設備、與設備互訪并尋找繼續感染其他設備的途徑。保護設備的方法有很多種,而預先集成的解決方案不僅能夠使設備免受當前的病毒種類感染,并且能夠阻止將來變種病毒的侵襲。這種方法就是免疫——將使你的設備長期保持健康。

評論