基于數據挖掘技術的入侵檢測系統

3 基于數據挖掘的入侵檢測系統模型

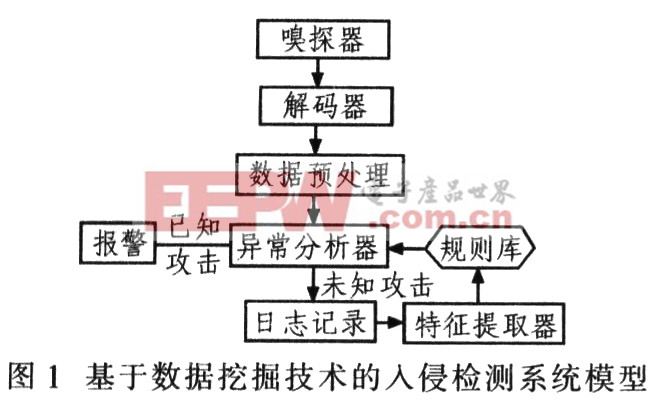

針對現有入侵檢測系統挖掘速度慢和挖掘準確度不高的缺點,提出基于數據挖掘技術的入侵檢測系統模型.該模型的結構如圖1所示。

3.1 模塊功能簡述

(1)嗅探器主要進行數據收集,它只是一個簡單的抓取信息的接口。嗅探器所在位置決定入侵檢測的局部處理程度。

(2)解碼器解碼分析捕獲的數據包。并把分析結果存到一個指定的數據結構中。

(3)數據預處理 負責將網絡數據、連接數據轉換為挖掘方法所需的數據格式,包括:進一步的過濾、噪聲的消除、第三方檢測工具檢測到的已知攻擊。利用誤用檢測方法對已知的入侵行為與規則庫的入侵規則進行匹配,直接找到入侵行為,進行報警。

(4)異常分析器通過使用關聯分析和序列分析找到新的攻擊,利用異常檢測方法將這些異常行為送往規則庫。

(5)日志記錄保存2種記錄:未知網絡正常行為產生的數據包信息和未知入侵行為產生的數據包信息。

(6)規則庫 保存入侵檢測規則,為誤用檢測提供依據。

(7)報警器 當偏離分析器報告有異常行為時,報警器通過人機界面向管理員發出通知,其形式可以是E-mail。控制臺報警、日志條目、可視化的工具。

(8)特征提取器對日志中的數據記錄進行關聯分析,得出關聯規則,添加到規則庫中。

3.2 異常分析器

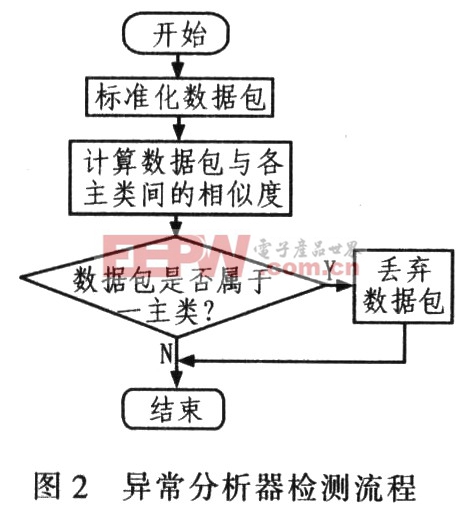

異常分析器使用聚類分析模型產生的網絡或主機正常模型檢測數據包。它采用K-Means算法作為聚類分析算法。圖2為異常分析的流程。

異常分析器的檢測過程為:(1)網絡或主機數據包標準化;(2)計算網絡數據包與主類鏈表中聚類中心的相似度:(3)若該網絡數據包與某一主類的相似度小于聚類半徑R,則表明其是正常的網絡數據包,將其丟棄;(4)若該網絡數據包與所有主類的相似度大于聚類半徑R,則表明其是異常的網絡數據包。

3.3 特征提取器

特征提取器用于分析未知的異常數據包,挖掘網絡異常數據包中潛在的入侵行為模式,產生相應的關聯規則集.添加到規則庫中。該模塊采用Apriori算法進行關聯規則的挖掘,其工作流程如圖3所示。

特征提取器的工作過程可分為數據預處理和產生關聯規則。

(1)數據預處理 特征提取器的輸入為日志記錄.包含很多字段,但并非所有字段都適用于關聯分析。在此僅選擇和Snort規則相關的字段,如SrcIP,SrcPort,DstIP,DstPort,Protocol,Dsize,Flags和CID等。

評論