避免IP電話遭到服務拒絕的保護策略

多年來,計算機與基礎局端通信系統遭受的服務拒絕(DoS)攻擊層出不窮。與此同時,家庭及企業環境中的IP語音(VoIP)服務部署不斷加快,這也大幅增加了家庭用戶與企業用戶遭遇此類安全性問題的風險性。

語音服務的時間要求非常嚴格,這使VoIP通信尤其易受DoS攻擊的影響。通常情況下,VoIP通信通道即便遇到最輕微的延遲或時延,也會大幅降低通話質量,導致用戶滿意度盡失,從而致使服務難以繼續,最終導致VoIP服務完全中斷。

引言

IP電話是一種在IP網絡中類似于計算機、服務器或網關的設備,因此也會受到畸形數據包(malformed packet)或數據包洪流(packet flooding)等DoS攻擊,從而影響用戶所預期的電話服務質量,進而導致服務完全中斷。一旦安全性機制被DoS攻擊所破壞,就會發生欺詐、服務濫用及數據被盜竊等較嚴重的安全漏洞。VoIP服務的質量及其可靠性的高低取決于能否快速識別攻擊,并在后續攻擊進入IP電話等設備的進入點上隔離DoS流量。

本白皮書將介紹DoS攻擊在IP電話及其它如小區網關等客戶端(CPE)上是如何發生的。此外,我們還將探討部署高穩定性攻擊防御機制的高度重要性,并推薦幾種防范策略。

概念

DoS攻擊是指IP電話因處理惡意節點以超高速率發送的冗余數據而被占用,從而導致的安全問題。這種無謂的處理工作會消耗大量的系統資源并占用大量CPU時間,導致電話不能有效地處理合法服務請求,進而影響語音通話的質量。

|

|---|

舉例來說,如果以高速率發送TCP SYN數據包,就會對IP電話形成攻擊。作為對這些數據包的響應,受攻擊的電話將會分配一部分存儲器通過IP通信連接來接收這些可疑的信息。在這類DoS攻擊情況下,黑客以高速率發送參數經過修改的SYN數據包,導致電話最終耗盡所有可用的存儲器資源。其最終結果是電話不能處理合法的服務請求,甚至拒絕可能是非常重要的VoIP服務。對于分布式服務拒絕(DDoS)攻擊而言,這種情況就會變得更加可怕,攻擊者會利用多部計算機向目標設備發起聯合DoS攻擊。這時,攻擊者就能夠通過利用多臺計算機的資源來大幅加強DoS攻擊的破壞力,快速耗盡資源,而許多計算機被利用為攻擊平臺卻通常毫不知情。

|

|---|

IP電話還會被ping響應攻擊,這時,黑客發出廣播ping請求數據包來欺騙目標電話的返回路徑。這會導致大量ping響應數據包突發進入目標電話,占用所有資源來處理其大量請求。

另一種類型的DoS攻擊會利用協議軟件的弱點。攻擊者利用高級工具和數據模式(data pattern)來創建專用于探查安全漏洞的數據包,從而使目標電話的資源癱瘓。此外,還有一種稱為配置篡改攻擊的DoS攻擊,攻擊者通過編輯路徑選擇表(routing table)來篡改VoIP系統的配置。方法是將數據包指向錯誤的方向,或造成系統不能與VoIP呼叫管理器協作,從而導致服務拒絕。隨著因特網不斷推廣,遭受DoS攻擊的可能性也在不斷增加,對于語音這類應用而言尤其如此,因為這種應用需要持續而可靠的帶寬才能確保高質量通話。

友軍炮火

“友軍炮火(friendly fire)”型DoS攻擊是指IP電話無意間遭到攻擊。如果在某特定網絡上的各節點之間交換大量協議了解數據包(protocol-learning packet),通常就會發生這種情況。網絡中心設備會遭受大流量的影響,由于其必須要處理這些無用的數據而耗盡資源。這種問題通常是由系統管理員對網絡資源管理不善所致。

|

|---|

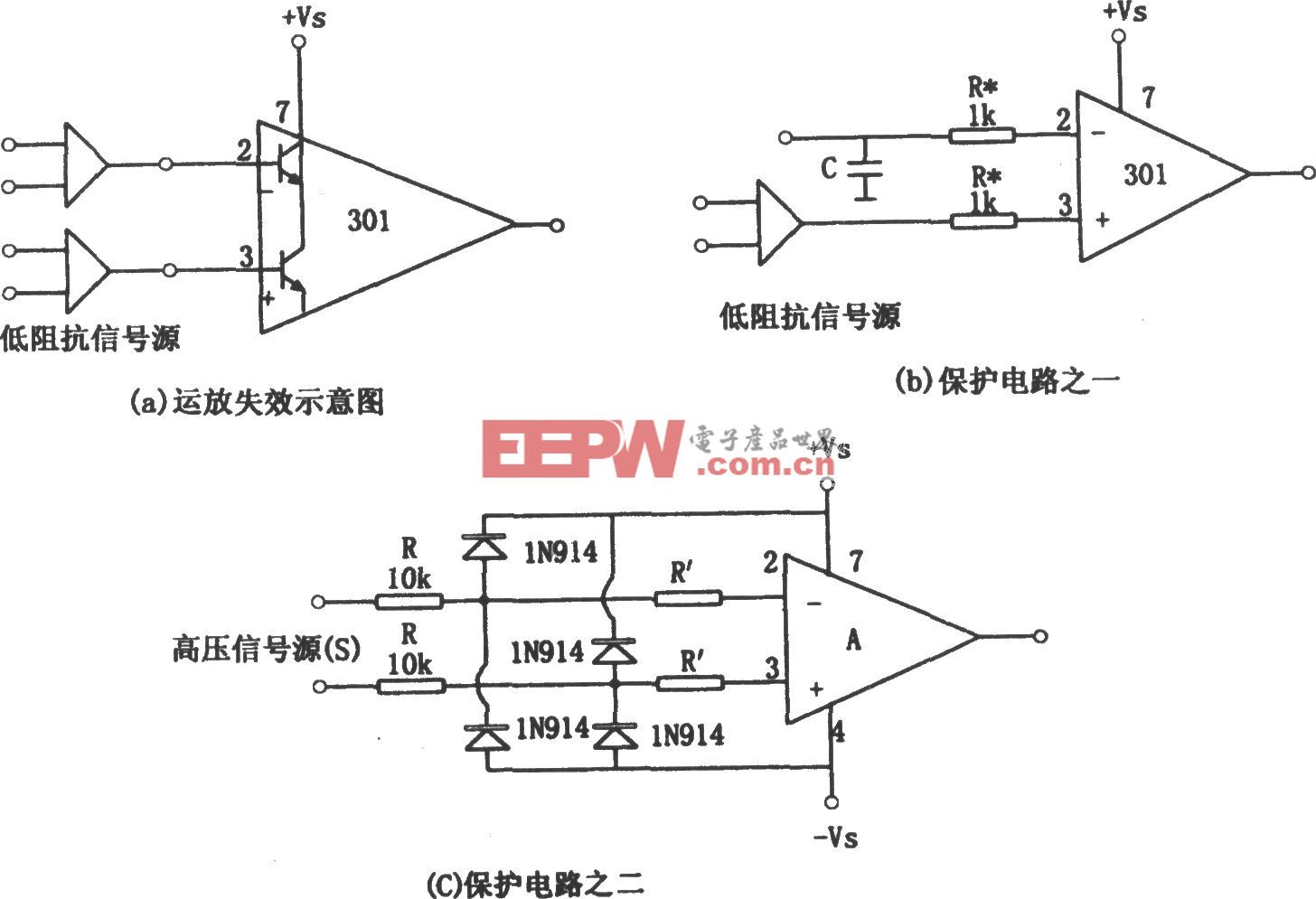

保護機制

船舶停在港灣中是安全的,但停在港灣并不是我們建造船舶的目的。為了讓IP電話實現高質量的語音通信,就必須采取適當的策略來解決DoS攻擊問題。

基于路由器的 DoS 防火墻

在此情況下,IP電話工作在可信賴的網絡上,該網絡通過路由器上安裝的防火墻與因特網上其他一般的通信流量實現很好的隔離,而且該防火墻還提供了處理DoS的工具,可吸收DoS攻擊,從而保護IP電話不受來自網絡的攻擊。不過,這種方法最適合的是所有節點都是可信賴的小型網絡。此外,如果必須在每部路由器上都安裝防火墻,這就會大幅提高部署的成本。

具備 DoS 防護功能的 IP 電話

隨著局域網(LAN)部署不斷普及,特別是企業、高校以及其他大型機構紛紛部署了局域網,而這些地方的大量節點共享相同的網絡。因為許多DoS攻擊往往是通過虛假網絡地址且是從在我們看來封閉的網絡上中發出的,這就使我們難以用以上方法來確保IP電話的安全性。

因此,我們說,就特定的IP電話而言,最佳的DoS攻擊防范方法應當以電話本身為基礎,也就是說,IP電話應當內置識別并具有抵制DoS攻擊的功能,同時又不會影響其自身的語音質量。

|

|---|

這種策略為服務供應商和私營企業提供了充分的靈活性,只需將IP電話連接至LAN或直接連接至因特網就能實現防護效果,除了電話自身提供的防護作用外無需采取其他安全保護措施。電話內置DoS的安全功能有助于最終大幅降低DoS防護措施的總體成本。

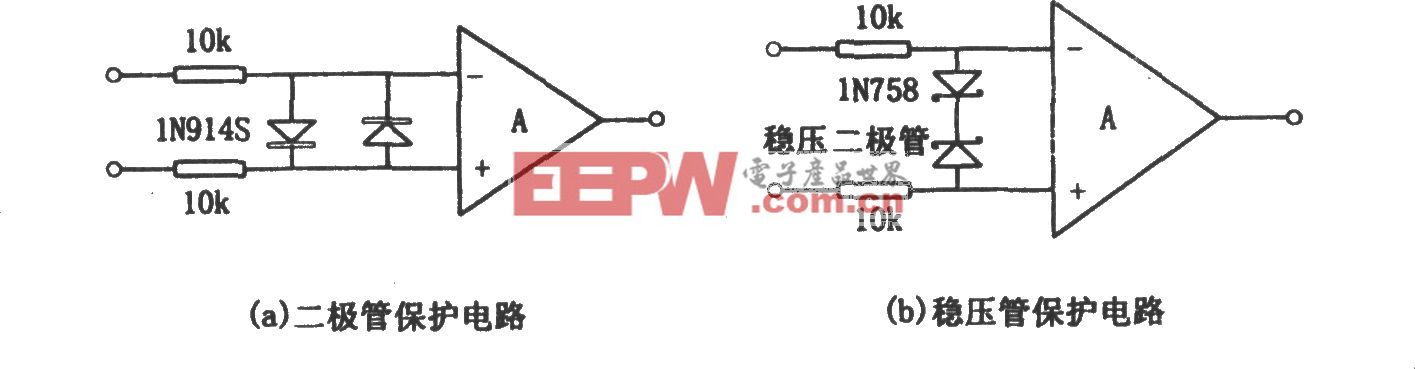

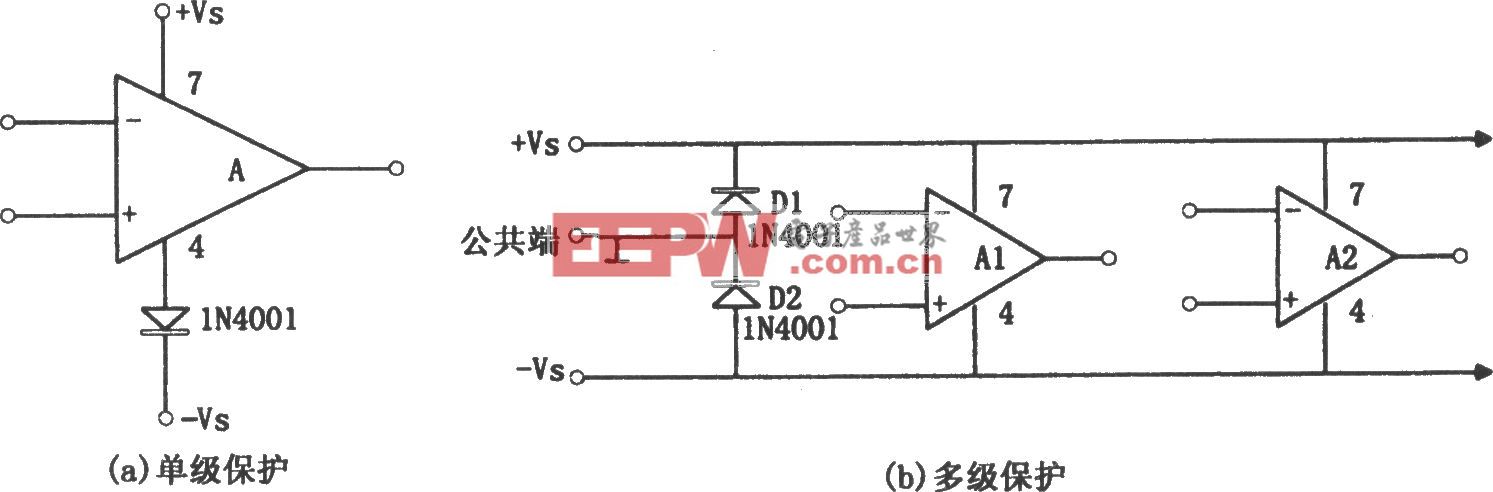

舉例來說,我們可為IP電話內置硬件邏輯塊,以便以線速檢查向電話傳輸的數據包。該硬件能夠根據預定義的一組規則識別并隔離與某已知DoS攻擊模式相匹配的、傳輸進來的數據包流量。這些規則可通過安全監控主機服務器自動更新或更改,以滿足當前最新防火墻技術的需求。

如果IP電話檢測到DoS攻擊模式,將丟棄可疑的數據包,并記錄相關事件以備進一步分析。對被隔離的數據包進行脫機分析,有助于我們對已識別的攻擊類型采取更強大的防范措施。例如,如果IP電話的DoS防護機制可識別某一IP地址在不斷發送造成安全威脅的數據包,那么所有來自該IP地址的流量都將被拒絕,直到該IP地址發送的數據包可以信賴為止。

|

|---|

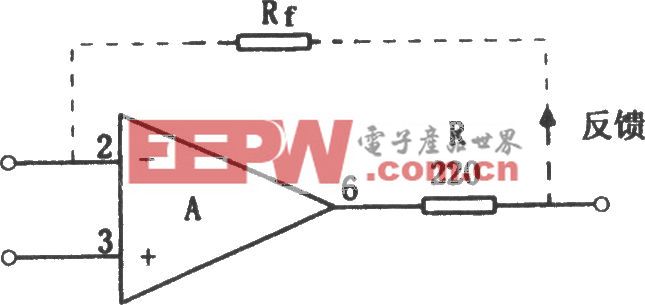

拒絕服務攻擊

|

|---|

結論

我們必須保護IP電話免受DoS攻擊,以確保可靠而無縫的語音連接,實現高水平的語音質量。對于大多數家庭和企業用戶而言,電話語音通信是最不可或缺的溝通形式。對家庭用戶來說,家庭電話的可靠性有時決定著家庭成員的人身安全。對企業來說,電話服務哪怕是出了任何暫時的故障,都有可能影響到企業的業績。

DoS攻擊以前僅見于因特網上的網站和計算機,現在則影響到一部乃至一組IP電話,因為IP電話設備如同計算機、服務器和網站一樣必須通過因特網實現連接。因此,必須為用戶和服務供應商提供IP電話的防護機制,幫助他們在未來免受任何DoS攻擊。建立防護機制的最有效措施就是IP電話自身內置相關功能。基于路由器的及其他類型的外接IP電話DoS防護機制都相當昂貴,而最終的效果亦不如內置的好。如今,由于IP電話不斷集成了高級的技術以及先進的處理能力,因而完全有可能采用自適應防護機制來抵御最新的DoS攻擊方法,同時還能確保高質量的語音服務。

重要通告:本文所述德州儀器公司及其子公司的產品和服務均按照TI的標準條款和銷售條件進行銷售。建議客戶在下訂單之前,先獲取有關TI產品和服務最新和最全面的信息。TI對應用援助、客戶的應用或產品設計、軟件性能或專利侵權概不負責。有關其他任何公司的產品或服務信息的發表并不等同于TI的批準、保證或認可。

tcp/ip相關文章:tcp/ip是什么

評論