基于MAXQ1850的雙芯片架構(gòu)的支付終端設(shè)計(jì)(一)

新終端、新趨勢(shì)

金融終端已經(jīng)成為支付產(chǎn)品公司提供的一種新型交付服務(wù)手段。金融終端不再限于簡(jiǎn)單的讀卡機(jī),而是逐步成為能夠處理交易、管理庫(kù)存、操作商業(yè)運(yùn)營(yíng)的復(fù)雜計(jì)算設(shè)備。這一角色轉(zhuǎn)變的顯著標(biāo)志是針對(duì)終端定義的一個(gè)新術(shù)語(yǔ):從銷(xiāo)售終端(POS)設(shè)備更改為交互終端(POI)系統(tǒng)。POI系統(tǒng)必須具備快速通信能力,使用更加便捷(例如,可以連接USB、以太網(wǎng)、WiFi?或Bluetooth?),支持多應(yīng)用的相互協(xié)調(diào)并可處理復(fù)雜的卡交易(支付卡、忠誠(chéng)卡等)。

另外,使用條件也發(fā)生了變化。有時(shí),POI必須工作在潮濕環(huán)境、室外或室內(nèi)。這些設(shè)備多數(shù)情況下要求采用人性化便攜式設(shè)計(jì),并滿(mǎn)足經(jīng)銷(xiāo)商對(duì)時(shí)尚外觀的需求。由于相關(guān)技術(shù)的融合與重復(fù)利用,使得終端產(chǎn)品隨處可見(jiàn),例如:智能電話(huà)、筆記本電腦、游戲機(jī)控制臺(tái)等。現(xiàn)代POI設(shè)備引入了類(lèi)似的美學(xué)設(shè)計(jì),采用色彩豐富的顯示技術(shù)、復(fù)雜的觸摸屏接口并提供便利的連通性,可以方便地集成到信息系統(tǒng)內(nèi)。硬件技術(shù)的深入開(kāi)發(fā)也帶動(dòng)了軟件設(shè)計(jì)的重復(fù)利用,從商用化操作系統(tǒng)到軟件棧,可以直接提取硬件電路。總而言之,軟件的重復(fù)利用有助于加快開(kāi)發(fā)速度、降低產(chǎn)品失效風(fēng)險(xiǎn),以更低的RD成本將產(chǎn)品快速推向市場(chǎng)。

終端安全性

POI與消費(fèi)類(lèi)(CE)設(shè)備的主要差別在于安全性。EMV卡的全球化開(kāi)發(fā)意味著系統(tǒng)所要面臨的威脅也是全球性的。如不采取適當(dāng)對(duì)策,則有可能在瞬間遭受來(lái)自世界不同區(qū)域的攻擊。另一方面,由于高投資(開(kāi)發(fā)工具、時(shí)間等花費(fèi))帶來(lái)的巨額回報(bào),犯罪團(tuán)伙會(huì)不惜代價(jià)地實(shí)施攻擊行為,由此可見(jiàn),設(shè)備安全性的最大威脅來(lái)自于這些犯罪團(tuán)伙。

當(dāng)前金融終端的互操作性、通信接口以及高級(jí)服務(wù)都已成為攻擊者的“敲門(mén)磚”。由業(yè)內(nèi)重要的支付產(chǎn)品公司聯(lián)手創(chuàng)立的支付卡產(chǎn)業(yè)安全標(biāo)準(zhǔn)委員會(huì)(PCI SSC)—包括美國(guó)的Express、JCB、MasterCard和Visa—旨在規(guī)范整個(gè)產(chǎn)業(yè)的安全標(biāo)準(zhǔn)。

PCI SSC開(kāi)發(fā)的PCI PIN交易安全(PCI PTS)標(biāo)準(zhǔn)定義了金融終端安全性的要求。前期的PCI PIN輸入設(shè)備(PCI PED)標(biāo)準(zhǔn)(PCI PTS)主要關(guān)注應(yīng)對(duì)物力和邏輯攻擊,這些攻擊行為試圖從POI提取PIN碼和加密密鑰。根據(jù)現(xiàn)場(chǎng)經(jīng)驗(yàn)和試驗(yàn)室研究,PCI PTS歸納了針對(duì)各種攻擊(物力篡改、環(huán)境更改、軟件接口攻擊、密碼分析破解攻擊、政策威脅)的安全防護(hù)機(jī)制。PCI PTS旨在保護(hù)終端內(nèi)部或智能卡連接通道普通格式的PIN碼。

物理機(jī)制要求在入侵者打開(kāi)終端、插入PIN記錄裝置,防止數(shù)據(jù)在PIN輸入或發(fā)送端被捕獲,并可阻止對(duì)終端操作的修改。邏輯上需要防止入侵者修改讀卡器、控制終端的運(yùn)行程序,從而達(dá)到他們恢復(fù)、記錄或發(fā)送PIN碼及其它敏感數(shù)據(jù)的目的。

其它要求包括磁條數(shù)據(jù)的有效保護(hù)。PCI PTS的每項(xiàng)要求對(duì)應(yīng)于特定的攻擊類(lèi)別,與對(duì)抗等級(jí)有關(guān),通常用16至35范圍的數(shù)字表示。為了達(dá)到設(shè)計(jì)目標(biāo),支付終端必須能夠?qū)⒃馐艽鄹牡娘L(fēng)險(xiǎn)(所謂的篡改值)降至最低。

按照ITSEC聯(lián)合實(shí)驗(yàn)室聲明(JIL)對(duì)智能卡的規(guī)定,攻擊值方案基于所了解的相關(guān)知識(shí)、攻擊持續(xù)時(shí)間、攻擊者的資源和專(zhuān)業(yè)技術(shù)。對(duì)每種抗攻擊能力劃分成幾個(gè)等級(jí)進(jìn)行評(píng)測(cè),每個(gè)等級(jí)有相應(yīng)的額定值。考慮一種攻擊形式時(shí),可以由衡量每種類(lèi)型的攻擊強(qiáng)度值的加和表示。例如,文件類(lèi)保護(hù)包括三個(gè)等級(jí):公開(kāi)、受限、加密。如果一個(gè)受限文件受到攻擊,該等級(jí)的攻擊值(受限文件)需要增加到攻擊求和中。

抗攻擊能力評(píng)估需要在具備資質(zhì)的實(shí)驗(yàn)室進(jìn)行,最終是否獲得批準(zhǔn)的決定權(quán)由PCI PTS成員掌控。由于攻擊者可以接觸到支付終端設(shè)備,PCI PTS特別規(guī)定了能夠抵抗各種威脅、保護(hù)卡持有人敏感數(shù)據(jù)的安全等級(jí)。PCI PTS并不提供相應(yīng)的解決方案,需要制造商想方設(shè)法滿(mǎn)足這些條件的要求。PCI PTS 3.1已于2012年3月替代PCI PED 2.1標(biāo)準(zhǔn),隨著安全等級(jí)不斷提升,終端廠商將面臨更加嚴(yán)峻的設(shè)計(jì)挑戰(zhàn)。

PCI PTS 3.x

PCI對(duì)支付終端的安全要求發(fā)生了重要改進(jìn),加強(qiáng)了對(duì)最新攻擊威脅的防御。另外,其新方案的提出也促進(jìn)了模塊化開(kāi)發(fā),用于簡(jiǎn)化生產(chǎn)。這一演變的標(biāo)志是將PIN輸入裝置(PED)變更為POI裝置,反映出使用端的變化。終端裝置與之前一樣需要執(zhí)行金融交易,但現(xiàn)在需要執(zhí)行更多任務(wù),新需求也說(shuō)明生產(chǎn)廠商已經(jīng)考慮了PCI SSC這種擴(kuò)展能力。

從整個(gè)過(guò)程看,認(rèn)證過(guò)程已經(jīng)簡(jiǎn)化為對(duì)包含所有類(lèi)型裝置(POS、EPP、自動(dòng)售貨機(jī)、售貨亭)的一次性評(píng)估,分為兩個(gè)強(qiáng)制評(píng)估模塊:設(shè)備的核心要求和集成要求。另外還有兩個(gè)新的評(píng)估模塊供廠商選擇。

為確保安全性,根據(jù)現(xiàn)場(chǎng)反饋對(duì)具體要求進(jìn)行了少許修改和加強(qiáng)。一些關(guān)鍵要求已經(jīng)使其攻擊值從1點(diǎn)增加到2點(diǎn),尤其是與物理攻擊(鍵盤(pán)、磁條和卡槽)相關(guān)的攻擊。攻擊成本值介于16至35 (PCI PED 2.1標(biāo)準(zhǔn)下為14至35)。此外,現(xiàn)在通過(guò)指定請(qǐng)求的規(guī)則更嚴(yán)格。較早的標(biāo)準(zhǔn)只要求攻擊準(zhǔn)備和攻擊開(kāi)發(fā)值之和等于一個(gè)最小值;現(xiàn)在,攻擊開(kāi)發(fā)值本身必須具有一個(gè)最小值(攻擊準(zhǔn)備為識(shí)別階段,攻擊者在此期間研究問(wèn)題、設(shè)計(jì)方法,以及測(cè)試設(shè)備。在開(kāi)發(fā)階段,攻擊者進(jìn)入公共場(chǎng)所,并實(shí)際進(jìn)行數(shù)據(jù)盜取)。

其它新要求明確針對(duì)新POI架構(gòu)和服務(wù)。舉例說(shuō)明,要求B17考慮在同一終端上運(yùn)行多項(xiàng)應(yīng)用的情況,這完全反應(yīng)了現(xiàn)代終端的軟件架構(gòu)。另一個(gè)例子是新可選評(píng)估模塊的創(chuàng)建:開(kāi)發(fā)協(xié)議(Open Protocol)模塊處理開(kāi)放/公共網(wǎng)絡(luò)上的安全問(wèn)題,通常解決來(lái)自于通過(guò)IP連接的終端安全事項(xiàng),類(lèi)似于PC日常面臨的攻擊威脅。安全讀取與數(shù)據(jù)交換(SRED)模塊規(guī)定對(duì)終端內(nèi)持卡人賬戶(hù)數(shù)據(jù)的保護(hù)要求。表1列出了大多數(shù)關(guān)鍵的安全要求,以及對(duì)設(shè)計(jì)高效率、高性?xún)r(jià)比終端的功能性要求。

控制安全方案的成本

終端廠商為了滿(mǎn)足嚴(yán)格的安全標(biāo)準(zhǔn),在設(shè)計(jì)功能強(qiáng)大、外觀時(shí)尚的POI設(shè)備時(shí)面臨巨大挑戰(zhàn)。終端廠商自己開(kāi)發(fā)并維護(hù)安全設(shè)備可能付出巨額代價(jià),因?yàn)檫@將要求終端廠商專(zhuān)門(mén)建立一支專(zhuān)家團(tuán)隊(duì),從而占據(jù)相當(dāng)大的RD資源。這也成為新生力量進(jìn)入安全市場(chǎng)的巨大障礙,但它并不代表現(xiàn)有廠商擁有多么明顯的競(jìng)爭(zhēng)優(yōu)勢(shì),畢竟支付終端的所有安全認(rèn)證條件都是強(qiáng)制性規(guī)定。

標(biāo)準(zhǔn)化為專(zhuān)業(yè)廠商的安全模塊創(chuàng)造了巨大商機(jī)。由于認(rèn)證標(biāo)準(zhǔn)是統(tǒng)一的,終端廠商可以選擇商用化的安全方案以滿(mǎn)足安全認(rèn)證標(biāo)準(zhǔn)的要求。與自主開(kāi)發(fā)安全方案相比,這些模塊化設(shè)計(jì)具有幾項(xiàng)顯著優(yōu)勢(shì)。

它們能夠減輕終端制造商的設(shè)計(jì)負(fù)擔(dān),只需關(guān)注系統(tǒng)增值功能。安全性雖然不是設(shè)備的特殊功能,但卻是對(duì)終端產(chǎn)品最基本的標(biāo)準(zhǔn)化要求。通過(guò)與安全產(chǎn)品供應(yīng)商合作,終端廠商能夠?qū)⒅饕Ψ旁诮鹑诮K端市場(chǎng)的增值服務(wù)上。

高性?xún)r(jià)比設(shè)計(jì)允許開(kāi)發(fā)更加復(fù)雜的安全機(jī)制。由于多個(gè)用戶(hù)共同分?jǐn)俁D成本,使得高科技開(kāi)發(fā)資源不會(huì)形成一家獨(dú)占的局面。隨著對(duì)安全產(chǎn)品復(fù)雜性要求的提高,這些降低設(shè)計(jì)成本的因素也愈加重要。由此可見(jiàn),金融終端市場(chǎng)也依賴(lài)于能夠提出有效應(yīng)對(duì)措施、專(zhuān)業(yè)的安全產(chǎn)品供應(yīng)商。

利用獲得批準(zhǔn)的模塊降低風(fēng)險(xiǎn)、加速POI認(rèn)證。對(duì)商用化方案進(jìn)行安全評(píng)估并獲得PCI PTS批復(fù),模塊供應(yīng)商能夠降低終端設(shè)計(jì)人員的開(kāi)發(fā)風(fēng)險(xiǎn)。從而簡(jiǎn)化安全系統(tǒng)集成,加快通過(guò)終端認(rèn)證的步伐。

安全架構(gòu)綜述目前,市場(chǎng)上的支付終端主要采用三種不同類(lèi)型的架構(gòu),以不同形式提供安全接入服務(wù),資產(chǎn)保護(hù)和其它功能集成在終端內(nèi),表1列出了相關(guān)需求。

安全管理器

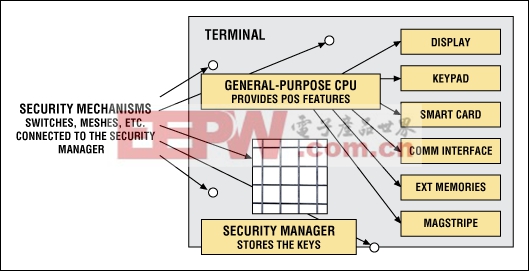

最通用的架構(gòu)之一是采用安全管理器,為通用微控制器(μp;C)增添安全功能。安全管理器能夠有效保護(hù)敏感憑證、偵測(cè)物力或環(huán)境篡改事件(例如:改變溫度或電壓)。外部傳感器輸入允許連接安全防護(hù)罩、PCB防護(hù)網(wǎng)和篡改傳感器(圖1)。

圖1. 基于安全管理器IC的支付終端

Maxim的DS3600等安全管理器引入了受專(zhuān)利保護(hù)的無(wú)痕跡存儲(chǔ)器架構(gòu),利用片上NV SRAM存儲(chǔ)加密密鑰。電池備份存儲(chǔ)器能夠消除氧化應(yīng)力在存儲(chǔ)器留下的痕跡,防止對(duì)受應(yīng)力作用的存儲(chǔ)器單元的殘余數(shù)據(jù)進(jìn)行無(wú)源偵測(cè)。一旦檢測(cè)到入侵操作,將立即、徹底地擦除NV S

評(píng)論