物聯(lián)網(wǎng)設(shè)備面臨的安全威脅分析

訪問控制:物聯(lián)網(wǎng)設(shè)備對試圖訪問數(shù)據(jù)資產(chǎn)的所有參與者(人或機(jī)器)進(jìn)行身份驗(yàn)證。防止在未經(jīng)授權(quán)的情況下訪問數(shù)據(jù)。防御欺騙和惡意軟件威脅,即攻擊者對固件進(jìn)行修改或安裝過時(shí)的缺陷版本。

本文引用地址:http://www.104case.com/article/202005/413573.htm安全存儲(chǔ):物聯(lián)網(wǎng)設(shè)備維護(hù)數(shù)據(jù)資產(chǎn)的機(jī)密性(根據(jù)需要)和完整性。防御篡改威脅。

固件真實(shí)性:物聯(lián)網(wǎng)設(shè)備在啟動(dòng)和升級之前對固件的真實(shí)性進(jìn)行驗(yàn)證。防御惡意軟件威脅。

通信:物聯(lián)網(wǎng)設(shè)備對遠(yuǎn)程服務(wù)器進(jìn)行身份驗(yàn)證,提供機(jī)密性(根據(jù)需要),并維護(hù)交換數(shù)據(jù)的完整性。防御中間人攻擊(MitM)威脅。

安全狀態(tài):即使固件完整性和真實(shí)性驗(yàn)證失敗,仍確保設(shè)備保持安全狀態(tài)。防御惡意軟件和篡改威脅。

安全需求

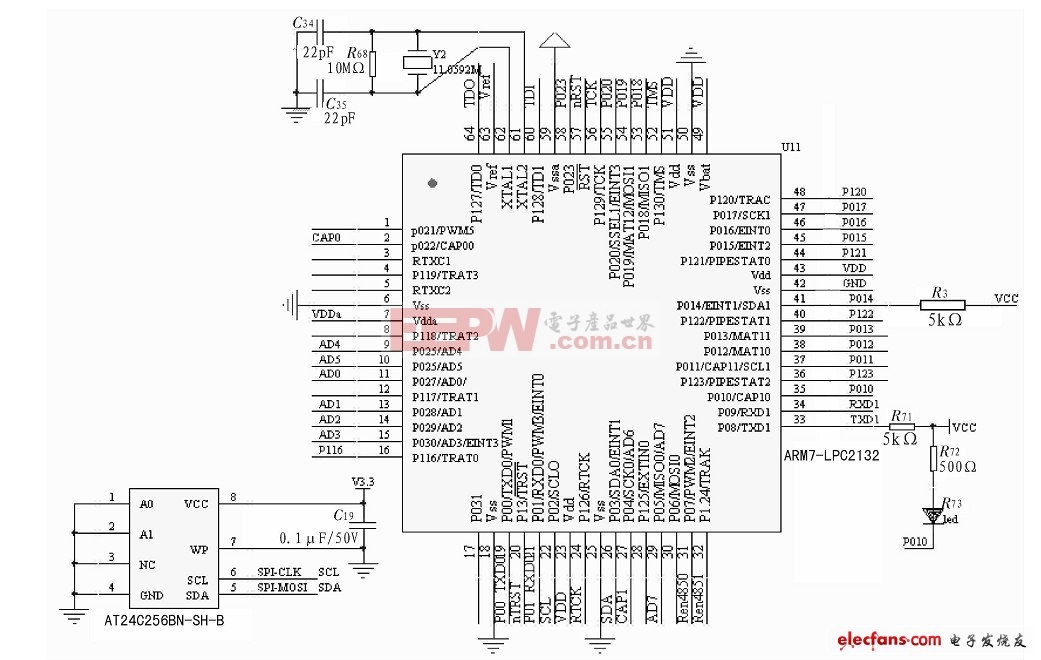

在這一方面,分析提供了數(shù)據(jù)資產(chǎn)、威脅和安全目標(biāo)的邏輯連接模型。根據(jù)這張圖,可以編譯出安全MCU所需的功能或特性列表。當(dāng)然,這個(gè)列表也可以用作特定物聯(lián)網(wǎng)設(shè)備應(yīng)用解決方案的實(shí)現(xiàn)標(biāo)準(zhǔn)。

生命周期至關(guān)重要

請注意,安全目標(biāo)的要求可能會(huì)根據(jù)物聯(lián)網(wǎng)設(shè)備的生命周期階段(設(shè)計(jì)、制造、庫存、最終使用和終止)而變化,也應(yīng)予以考慮。

現(xiàn)在可以對這個(gè)示例進(jìn)行分析:

每種數(shù)據(jù)資產(chǎn)都將具備與其相關(guān)聯(lián)的安全屬性:

安全 目標(biāo) | 訪問控制1 | 安全存儲(chǔ)1 | 固件 身份 驗(yàn)證 | Comm1 | 安全 狀態(tài) |

防御 威脅 | 欺騙 惡意 軟件 | 篡改 | 惡 意軟件 | 中間人 攻擊 | 惡意 軟件 篡改 |

目標(biāo) 數(shù)據(jù) 資產(chǎn) | 配置 T. 固件 | 硬件ID T. 固件 用戶數(shù)據(jù) 配置 密鑰 | T. 固件 | 用戶數(shù)據(jù)密鑰 | T. 固件 硬件ID T. 固件 用戶數(shù)據(jù) 配置 密鑰 |

安全屬性2 | C I、A | I I、A C、I C C、I | I、A | C、I C、I | I I、A I、A C、I C C、I |

| 設(shè)計(jì) | N/A Dig Sign | N/A Dig Sign N/A N/A N/A | Dig Sign | N/A N/A | Dig Sign N/A Dig Sign N/A N/A N/A |

| Mfg | N/A Dig Sign | eFuse Dig Sign N/A N/A SEF3 | N/A SEF3 | Dig Sign eFuse Dig Sign N/A N/A SEF3 | |

| 庫存 | N/A N/A | eFuse Dig Sign N/A N/A SEF3 | N/A SEF3 | Dig Sign eFuse Dig Sign 加密 加密 SEF3 | |

最終 使用 | 加密 Dig Sign | eFuse Dig Sign 加密 加密 SEF3 | 加密 SEF3 | Dig Sign eFuse Dig Sign 加密 加密 SEF3 | |

| 術(shù)語 | Dead4 Dead4 | eFuse Dead4 Dead4 Dead4 Dead4 | Dead4 | Dead4 Dead4 | Dead4 eFuse Dead4 Dead4 Dead4 Dead4 |

注釋:

1. 在隔離執(zhí)行環(huán)境中理想地以TA形式實(shí)現(xiàn)

2. C = 機(jī)密性,I = 完整性,A = 真實(shí)性

3. SEF = 安全元件功能

4. Dead = 非操作狀態(tài)下的安全MCU

選擇正確的MCU

通過分析,以下是MCU所需安全功能的總結(jié):

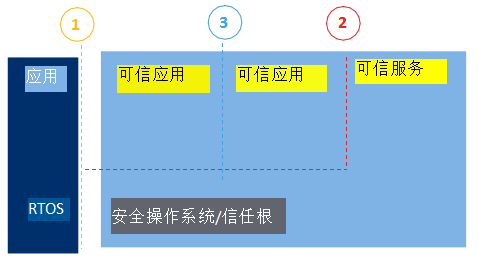

可信應(yīng)用的隔離執(zhí)行環(huán)境:雖然前面的分析側(cè)重于安全數(shù)據(jù)資產(chǎn),但每個(gè)物聯(lián)網(wǎng)設(shè)備也有包含非安全數(shù)據(jù)資產(chǎn)的非安全任務(wù)/應(yīng)用。MCU應(yīng)提供一種強(qiáng)大的方法,對非安全處理和安全處理進(jìn)行隔離。這一概念機(jī)場類似:登機(jī)區(qū)是安全且隔離的。只允許通過身份驗(yàn)證的個(gè)人在安全區(qū)域內(nèi)進(jìn)行操作(如登機(jī))。MCU必須在非安全和安全的執(zhí)行環(huán)境之間提供強(qiáng)大的、基于硬件的隔離。

安全元件功能:在隔離執(zhí)行環(huán)境中,要存儲(chǔ)數(shù)據(jù)資產(chǎn),需要完成進(jìn)一步的隔離,如對安全性至關(guān)重要的加密密鑰。繼續(xù)與機(jī)場進(jìn)行類比,每名乘客都持有有效證件。MCU必須為信任根存儲(chǔ)和相關(guān)安全服務(wù)提供進(jìn)一步隔離。

加密:首選帶有專用硬件加速器塊和受控訪問的MCU。加速器塊有助于提高性能。加速器塊的訪問控制(隔離)有助于防止未經(jīng)授權(quán)的程序訪問,確保加密密鑰保持在安全的環(huán)境中。

數(shù)字簽名:數(shù)據(jù)資產(chǎn)的真實(shí)性和完整性可以通過使用數(shù)字簽名算法(如ECDSA和RSA)進(jìn)行評估。MCU固件是數(shù)字簽名最常見的用例。MCU應(yīng)提供基于硬件的散列和簽名支持,以便在加載之前對固件鏡像進(jìn)行評估。

eFuses:對于保障設(shè)計(jì)的安全來說,不可變數(shù)據(jù)資產(chǎn)至關(guān)重要。它們通常用作系統(tǒng)行為的參考。典型示例包括生命周期名稱、唯一標(biāo)識(shí)符(UID)、制造商編號以及在物聯(lián)網(wǎng)設(shè)備的生命周期中持續(xù)存在的其他參考。

結(jié)論

本文提出了一種分析方法,用于確定安全物聯(lián)網(wǎng)設(shè)備的需求。通過創(chuàng)建模型,將數(shù)據(jù)資產(chǎn)、其面臨的威脅以及防御這些威脅的安全目標(biāo)邏輯連接,可以導(dǎo)出一個(gè)需求列表,該列表可以用作解決方案的實(shí)現(xiàn)標(biāo)準(zhǔn)。

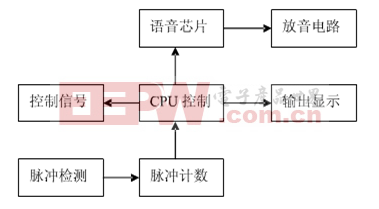

絕大多數(shù)物聯(lián)網(wǎng)設(shè)備將建立在基于MCU的嵌入式系統(tǒng)上。這種發(fā)展機(jī)遇將催生出一類新型MCU,它們可提供安全特性和功能,用來維護(hù)數(shù)據(jù)資產(chǎn)的安全屬性。賽普拉斯的PSoC 6安全MCU是此類新型MCU的先驅(qū)之一。PSoC 6 MCU架構(gòu)專為物聯(lián)網(wǎng)設(shè)備應(yīng)用而設(shè)計(jì),提供了能夠延長電池使用壽命的超低功耗、高效的處理能力,以及可支持安全目標(biāo)的硬件安全功能:

隔離執(zhí)行環(huán)境:通過采用硬件隔離技術(shù),PSoC 6安全MCU將安全操作與非安全操作隔離開來:

● 可配置保護(hù)單元用于隔離內(nèi)存、加密和外設(shè)

● 在Arm Cortex-M4和Cortex-M0+內(nèi)核之間提供處理器間通信(IPC)通道,為基于API的獨(dú)立交互提供支持

● 理想適用于支持物聯(lián)網(wǎng)設(shè)備安全目標(biāo)的可信應(yīng)用

集成安全元件功能:PSoC 6中的硬件隔離技術(shù)支持獨(dú)立的密鑰存儲(chǔ)和加密操作,除了隔離執(zhí)行環(huán)境以外,還提供安全元件功能。

● 理想適用于安全密鑰存儲(chǔ)

● 支持預(yù)安裝信任根,方便使用信任鏈來錨定安全啟動(dòng)

隔離硬件加速加密操作:包括AES、3DES、RSA、ECC、SHA-256和SHA-512以及真隨機(jī)數(shù)發(fā)生器(TNRG)。

生命周期管理:在發(fā)生安全錯(cuò)誤(如固件散列檢查失敗)時(shí),基于eFuse的生命周期管理功能有助于確保安全行為。

| 豐富的執(zhí)行環(huán)境 | 隔離執(zhí)行環(huán)境 |

| |

| Arm Cortex-M4 | Arm Cortex-M0+ |

| 圖2:PSoC 6安全MCU提供三級隔離 | |

隨著低成本、易于設(shè)計(jì)且方便使用的無線云連接日益普及,物聯(lián)網(wǎng)設(shè)備也將實(shí)現(xiàn)爆炸性增長。嵌入式系統(tǒng)發(fā)送和接收數(shù)據(jù)的能力是實(shí)現(xiàn)智能化的基本推動(dòng)因素。不幸的是,這種能力也給物聯(lián)網(wǎng)設(shè)備產(chǎn)生的高價(jià)值數(shù)據(jù)帶來了巨大威脅。數(shù)據(jù)越有價(jià)值,物聯(lián)網(wǎng)設(shè)備就越需要具備安全功能以為這些數(shù)據(jù)提供保護(hù)。諸如賽普拉斯的PSoC 6 MCU這樣的安全MCU解決了安全物聯(lián)網(wǎng)設(shè)備的相關(guān)需求。

評論