黑客的物理攻擊 聲波攻擊加速度傳感器!

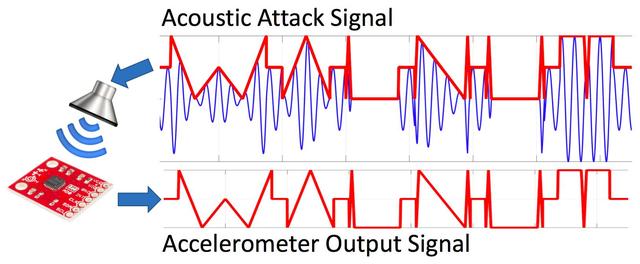

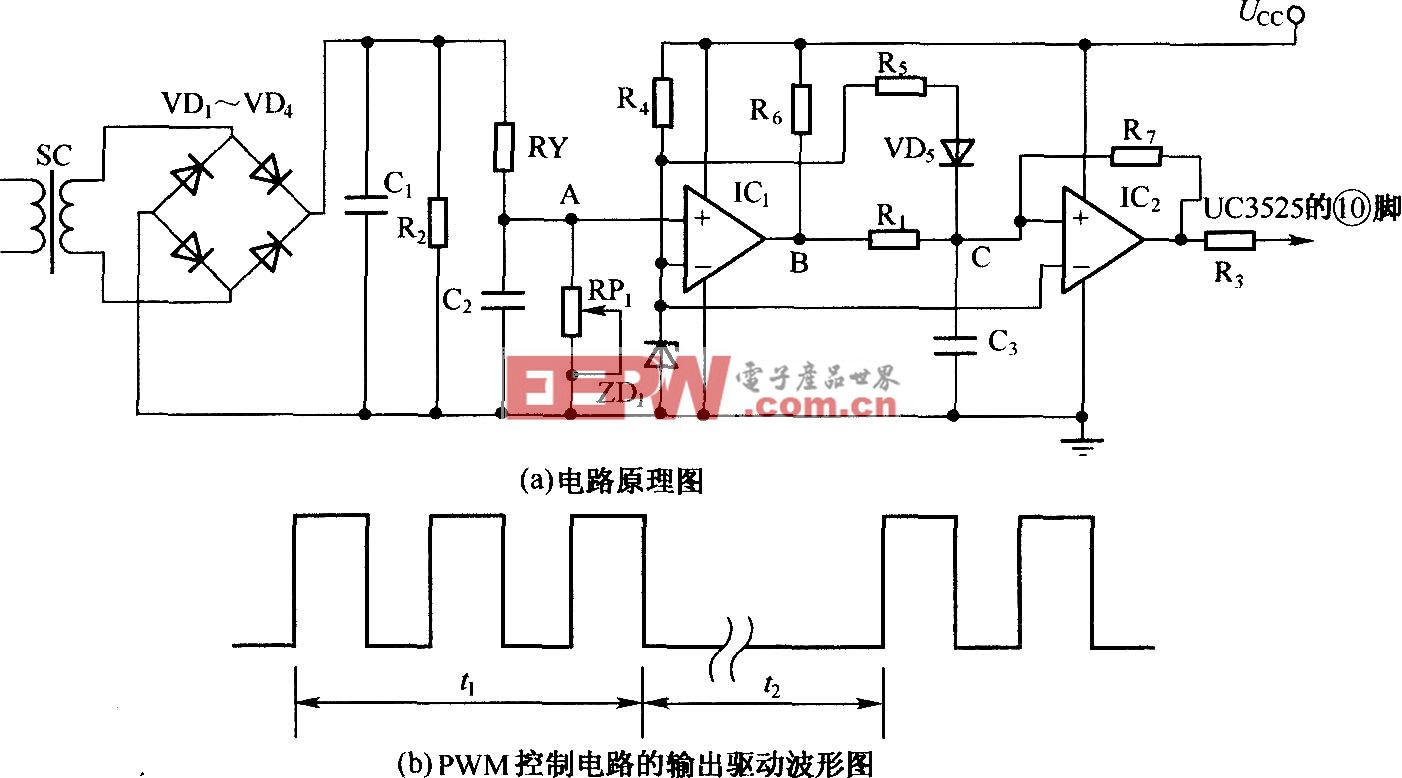

在聲學正弦信號上,對于希望傳感器輸出的信號進行振幅調制,但是必須要求聲學信號的頻率和MEMS傳感器的共振頻率一致。

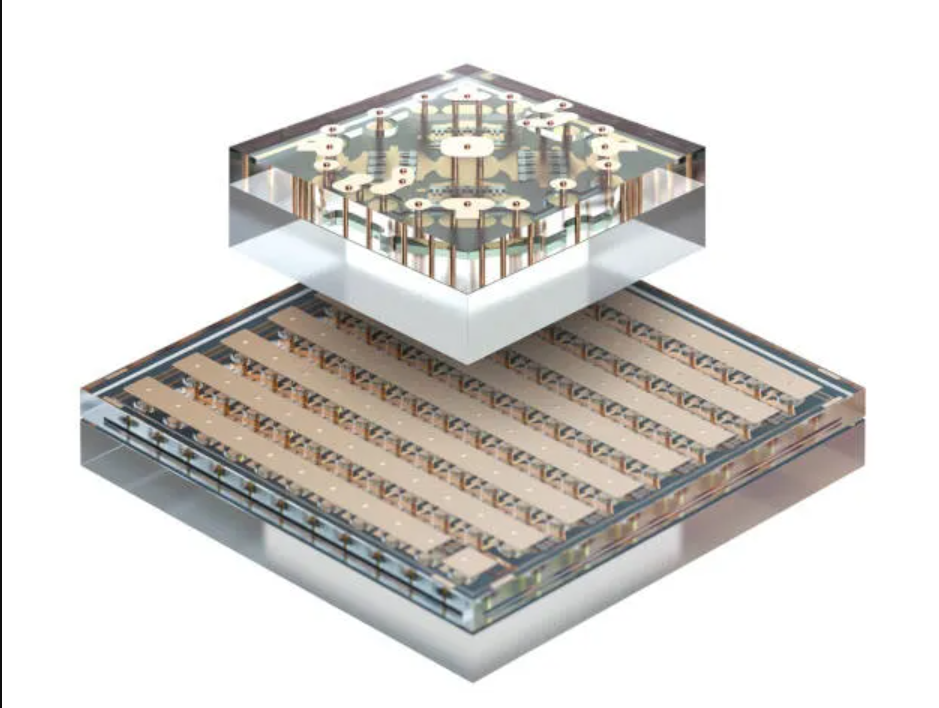

下圖展示了研究人員如何欺騙MEMS加速度傳感器,輸出信號帶有類似字母"WALNUT"。

如果某個系統或者設備使用了這種具有安全漏洞的MEMS傳感器,進行自動化的狀態改變決策,那么攻擊者很有可能利用這種漏洞發動攻擊。

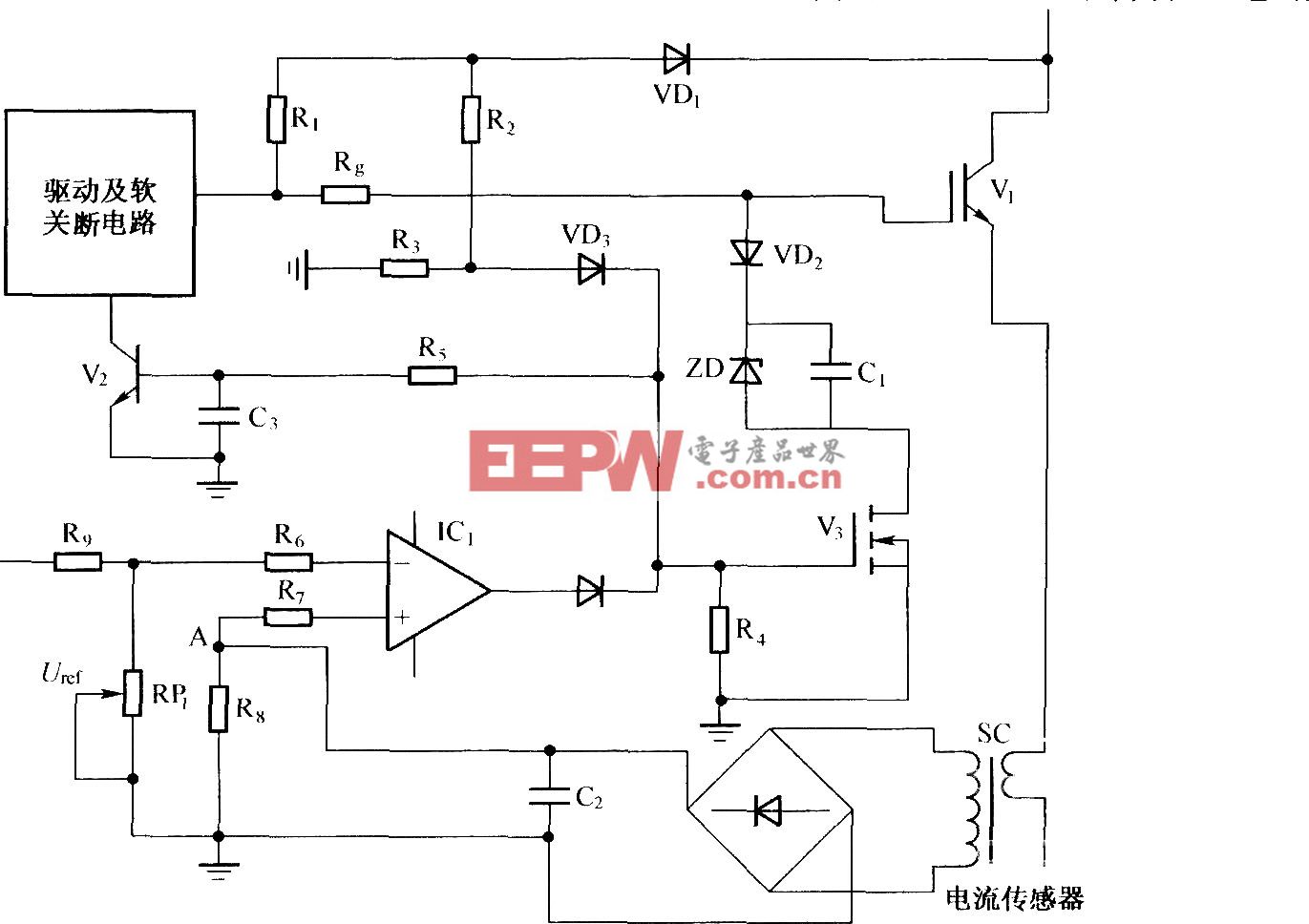

為了演示這個過程,正如我們前面提到的實驗三,研究人員展示了利用一部三星Galaxy S5 智能手機,它正在運行一個控制玩具車的應用程序。這個應用程序對于玩具車的控制,基于智能手機MEMS加速度傳感器的測量信號。在正常情況下,用戶可以傾斜手機至不同的角度,從而控制汽車運動的方向。通過聲學攻擊,汽車可以在無需移動手機的情況下運動。

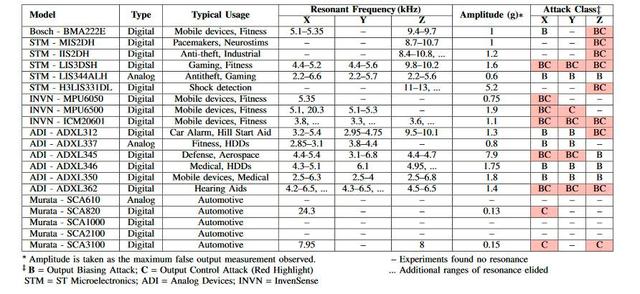

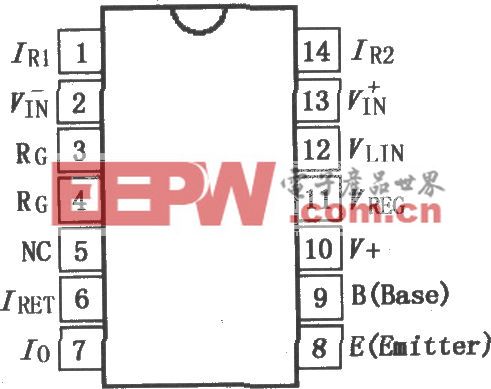

受影響的傳感器型號

實驗只測量了來自5個不同芯片制造商的20種不同MEMS加速度傳感器的信號。但是,除了加速度傳感器,其他的MEMS傳感器,例如MEMS陀螺儀,也容易受到這種類型攻擊。

研究人員所測試的具有安全隱患的傳感器列表如下圖所示,B代表輸出偏置攻擊,C代表輸出控制攻擊,被標注B和C的傳感器型號就代表容易受到這種類型的攻擊。

這些傳感器并不是所有的配置條件下都會出現安全漏洞,但是至少有一種情況下會發生。實驗考慮的聲學干擾振幅在110 db的聲壓級別,低一點的振幅同樣也可以對于各種傳感器產生負面影響。

電路缺陷

研究人員稱,這些系統中的缺陷來源于「模擬信號的數字化處理」。數字的“低通濾波器”篩選出最高的頻率以及振幅,但是沒有考慮到安全因素。

在這些情況下,他們無意的清除了聲音信號,從而造成安全漏洞,因此更加方便團隊人為地控制系統。

應對策略

如何具體的應對這種攻擊,大家可以參考文章末尾參考資料中的研究論文。

簡短的說,我們可以有各種各樣的技術方案,以達到安全應用傳感器的目的。但是,下面是兩種普遍的應對策略:

部署MEMS傳感器的時候,采用一種可以限制他們暴露于聲學干擾的途徑,例如在它們周圍部署聲學抑制泡棉。

利用數據處理算法來拒絕反常的加速度信號,特別是具有在MEMS傳感器共振頻率附近的頻率成分的那些信號。

研究人員在論文中介紹了兩種低成本的軟件防御方案,可以最小化該安全漏洞,并且他們也提醒了制造商去應對這些問題。

評論