網絡隔離邊界安全接入技術

1. 跨域安全訪問保障

溝通科技安全接入堡壘機方案基于可信路徑(TrustedPath)技術、強制訪問控制技術、高等級的保障技術,是一種可證明的安全技術

2. 文件安全傳輸通道

在移動辦公訪問相關應用系統的時候,會涉及到把本地的文件傳到應用系統中,比如發送郵件的時候,需要帶上附件,鑒于安全考慮,必須對上傳的文件進行相關的審核,針對這一情況,在低安全域設置一臺從文件服務器,在高安全域增加一臺主文件服務器,并對文件服務器進行策略設置,使移動辦公人員只能看到自己的文件夾,溝通安全接入堡壘機僅調用高安全域的主文件服務器。

3. 訪問控制

訪問控制:基于角色、權限分配,設置細粒度訪問控制策略,達到非法用戶不能訪問,合法用戶不能越權訪問的目的

4. 權限管理

可以根據邊界接入的需要,設置角色,指定相應的資源訪問權限,防止非授權訪問和越權訪問

5. 安全審計管理

審計服務:記錄終端用戶在其安全接入堡壘機平臺上運行的各部件的有關事件,包括用戶登錄、驗證、數據傳輸等,審計信息可以通過WEB界面查詢。

6. 應用集中管理

應用集中于溝通安全接入堡壘機平臺統一管理和部署,低安全域用戶無需關注應用的升級維護和部署,實現了應用的集中管控和統一部署。

7. 登陸認證管理

SSLVPN認證系統:只有擁有SSLVPN客戶端以及賬號和密碼才能夠撥入

通過溝通安全接入堡壘機策略,對客戶端身份進行雙因子認證

通過溝通安全接入堡壘機策略,綁定移動辦公人員PC的硬件信息

專有的溝通安全接入堡壘機客戶端控件

8. 安全接入堡壘機安全策略

配置管理平臺有自己獨有的管理賬號,負責添加用戶(所創建的用戶,全分布在虛擬應用服務器上)、設置用戶策略、應用策略以及發布應用

用戶權限管理,實行權限分立,加強溝通安全接入堡壘機安全可靠性

配置管理實行了三權分立,不存在超級權限的管理員,管理員分為三角色,

配置管理員、操作系統管理員、審計管理員;

移動辦公人員的賬號創建在虛擬應用服務器上,且為匿名用戶;

堡壘機沒有移動辦公人員賬號,只有配置管理員、操作系統用戶

堡壘機配置管理認證需通過配置管理員和操作系統兩層身份認證;

應用系統用戶(如OA協同辦公系統)是內部網管理,完全與溝通安全接入堡壘機的用戶無關,且溝通安全接入堡壘機與內部網有網閘進行隔離,使移動辦公人員無法通過溝通安全接入堡壘機篡改應用系統用戶權限。

通過集群技術,實現的高可靠性,防止單點故障

操作系統安全加固

系統最小化安裝,除安裝最基本的系統組件與本應用平臺組件,不安裝任何其它組件與模塊

系統最小化服務,最對外僅提供應用平臺一個服務,不對外提供任何其它服務,包括任何其它TCP/IP服務和端口

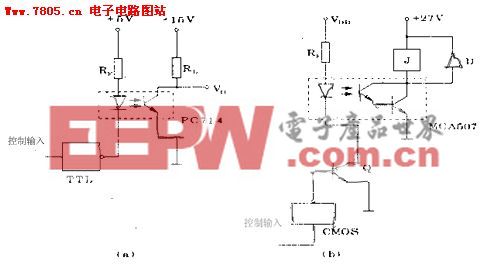

隔離器相關文章:隔離器原理

評論