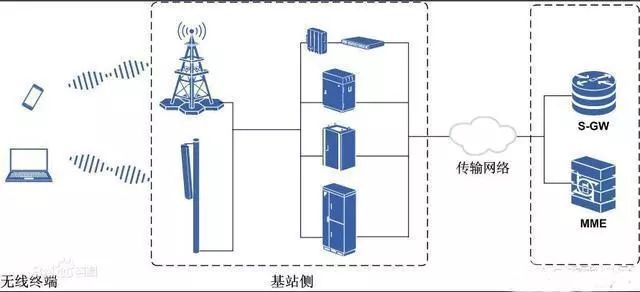

移動通信中的無線接入安全機制

終端通過了A12認證并建立了EV-DO會話后,后續當終端需要請求EV-DO無線連接時,可以僅執行較簡單、快捷的EV-DO空口認證簽名過程:終端和網絡先通過Diffie-Hellman算法建立一個共享的會話密鑰;終端利用SHA-1算法,用該會話密鑰和時間戳對接入信道上的分組進行簽名。

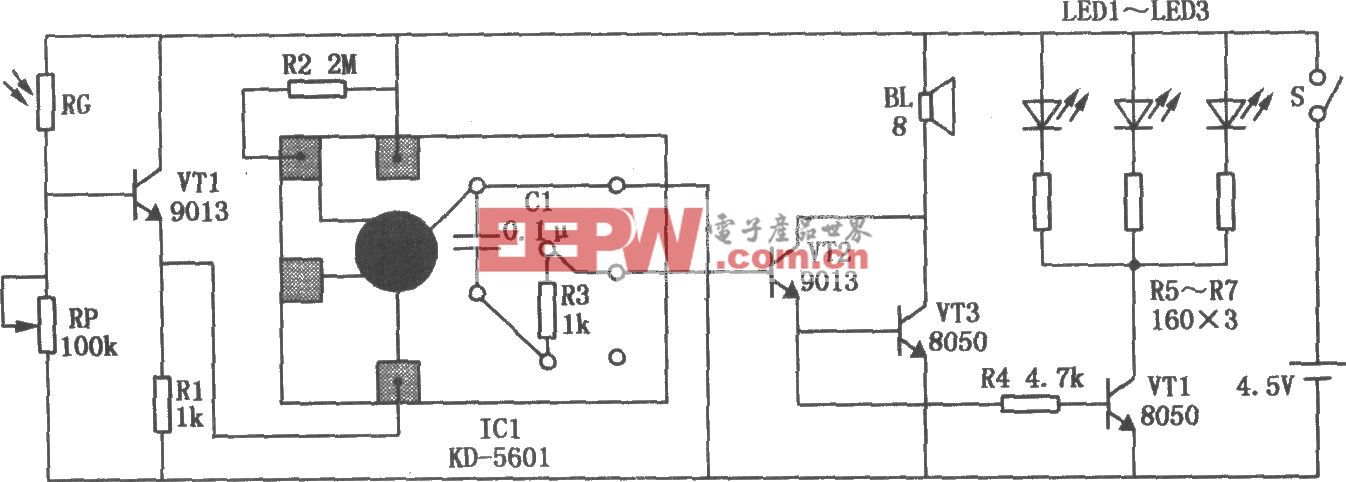

本文引用地址:http://www.104case.com/article/154042.htmEV-DO系統采用AES算法標準對用戶數據和信令信息進行加密保護;用SHA-1算法實行完整性保護。EV-DO用基于時間、計數器的安全協議產生密碼系統,以產生變化的加密掩碼。

1x/EV-DO互通時的接入安全

當EV-DORUIM卡接入1x網絡時,支持DO接入認證的RUIM卡也會同時支持1xCAVE認證,并且隱秘保存有A-key。EV-DORUIM卡在1x網絡中將使用CAVE認證,這如同1x RUIM卡在1x網絡中一樣。

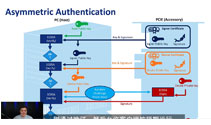

當用1xRUIM卡接入EV-DO網絡時,為了讓1x用戶不需要換卡就能接入EV-DO網絡和使用EV-DO服務,需要EV-DO終端和網絡支持如下附加功能。

為了計算CHAPResponse,終端需要能向1xRUIM卡發送RunCave指令,即CHAP中實際使用的是CAVE認證算法。終端還要能根據卡中的1x ID信息生成HRPD NAI。

網絡側的AN-AAA能識別卡使用的是CAVE算法;提供附加的、連向卡所對應的HLR/AC的接口,并能將自己模擬為VLR向HLR請求認證結果和/或SSD。

通信相關文章:通信原理

評論