移動通信中的無線接入安全機制

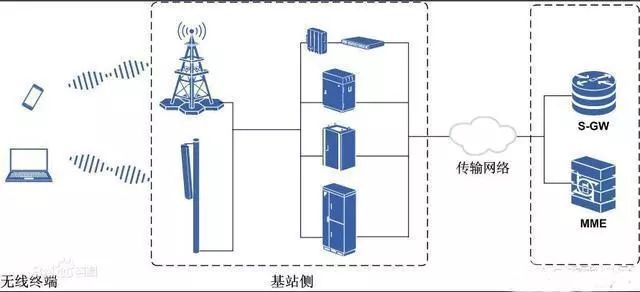

隨著移動通信的普及以及移動互聯網業務的迅猛發展,移動網絡成為黑客關注的目標,竊聽、偽裝、破壞完整性、拒絕服務、非授權訪問服務、否認使用/提供、資源耗盡等形形色色的潛在安全犯罪威脅著正常的通信服務。為了使人們隨時隨地享受便捷無線服務的同時能得到信息安全的保障,無線接入網提出了認證、鑒權、加密等一系列安全措施加以應對。

本文引用地址:http://www.104case.com/article/154042.htm3GPP系統的無線接入安全

GSM/GPRS/EDGE系統的無線接入安全

在GSM/GPRS/EDGE系統中,用戶的SIM卡和歸宿網絡的HLR/AuC共享一個安全密鑰Ki(128bit),基于該密鑰,網絡可以對用戶進行認證,但用戶無法認證網絡,另外基站和手機間可以對無線鏈路進行加密。

GSM/GPRS系統的認證和加密是基于(RAND,SRES,Kc)三元組實現的,基本過程如下。

1.當需要對用戶進行認證時,服務網絡的MSC/VLR(對電路域業務)或者SGSN(對分組域業務)會向用戶歸屬的HLR/AuC請求認證向量。

2.HLR/AuC首先產生一個隨機數RAND,然后基于這個RAND和用戶的根密鑰Ki根據A3算法計算出移動臺應返回的認證響應SRES,并基于RAND和用戶的根密鑰Ki用A8算法計算出后續用于加密的密鑰Kc,HLR/AuC也可能產生多組這樣的認證向量。

3.HLR/AuC將一個或多個(RAND,SRES,Kc)三元組返回給服務網絡的MSC/VLR或者SGSN。

4.服務網絡的MSC/VLR或者SGSN通過NAS(非接入子層)信令向用戶的手機發起認證請求,參數中包含步驟3中所收到的某個RAND。

5.手機將認證請求通過RunGSMAlgorithm指令轉給SIM卡,SIM卡基于RAND和自己安全保存的根密鑰Ki用A3算法計算認證響應SRES’,同時基于RAND和Ki用A8算法計算加密密鑰Kc。

6.SIM卡將SRES’和Kc返回給手機,同時也將Kc保存在卡上的一個可讀文件EF(Kc)中。

7.終端將SRES’返回給服務網絡,服務網絡的MSC/VLR或者SGSN將它與在步驟3收到的SRES進行比較,相同則用戶認證成功,否則失敗。服務網絡的MSC/VLR或者SGSN將Kc轉發給基站。

8.當需要對空口通信進行加密時,終端和服務地的接入網協商加密算法,這通常稱為A5算法協商。標準要求2G終端必須支持A5/1算法和推薦實現A5/3算法。

9.接入網從服務地的核心網獲得加密密鑰Kc,終端從卡上讀取Kc,各自用它作為密鑰,用所協商的A5算法計算隨機數,然后用于空口消息/數據的加、解密。

3GUMTS系統的無線接入安全

2G接入安全具有如下不足。

1.只能實現網絡對用戶的認證,無法實現用戶對網絡的認證,可能存在惡意網絡誘騙用戶登陸/使用、然后盜取用戶信息和傳播垃圾/病毒信息的威脅。

2.通過PIN碼校驗(而這是非常容易實現的)后,對所有的RunGSMAlgorithm指令,SIM卡都會根據指令中輸入的隨機數計算相應的SRES認證響應,攻擊者很容易利用它進行窮舉攻擊(特別是結構性列舉攻擊),以反推用戶密鑰Ki。

3.沒有完整性保護,存在消息/數據在中途被攔截和篡改的威脅。

4.一些老算法可以被安全級別更高的新算法替換。

3G系統對以上不足進行了有針對性的改進,在3GUMTS(包括WCDMA和TD-SCMDMA)系統中,用戶的USIM卡和歸宿網絡的HLR/AuC共享一個安全密鑰K(128bit),基于該密鑰,網絡可以對用戶進行認證,用戶也可以認證網絡,另外基站和手機間可以對無線鏈路進行加密和完整性保護。

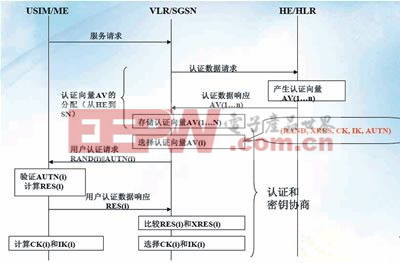

3GUMTS系統的雙向認證、加密和完整性保護是基于(RAND,XRES,CK, IK, AUTN)五元組實現的,基本過程如下。

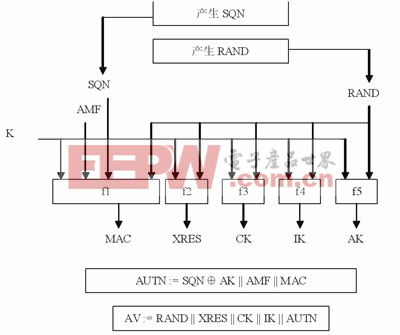

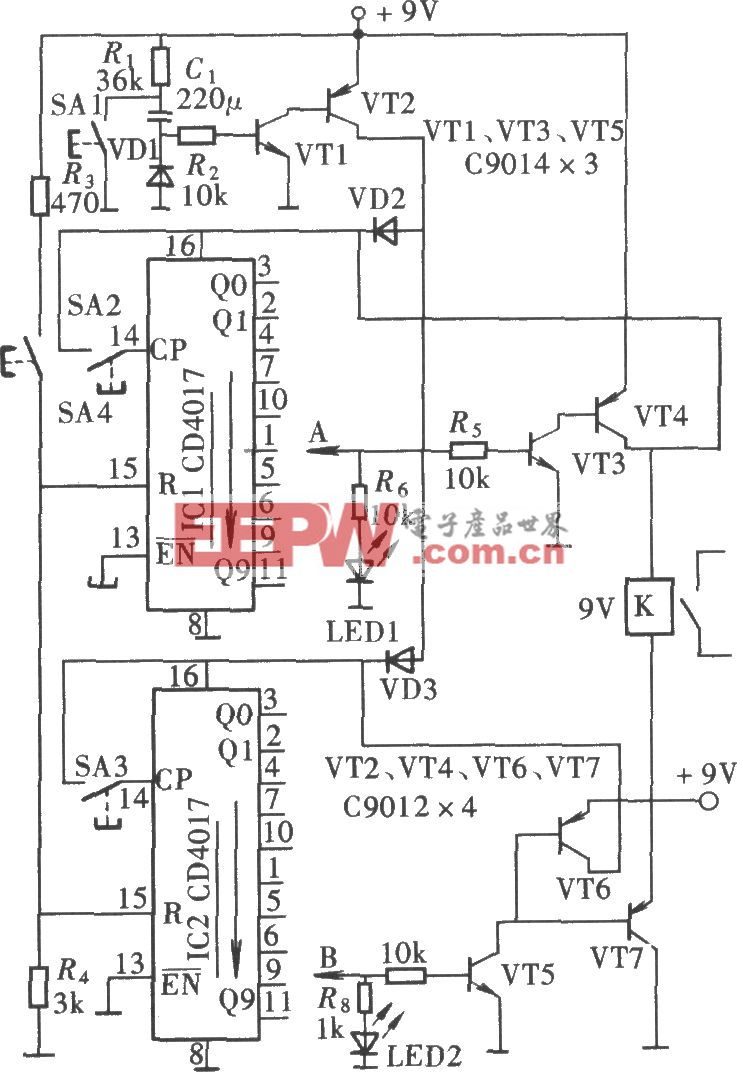

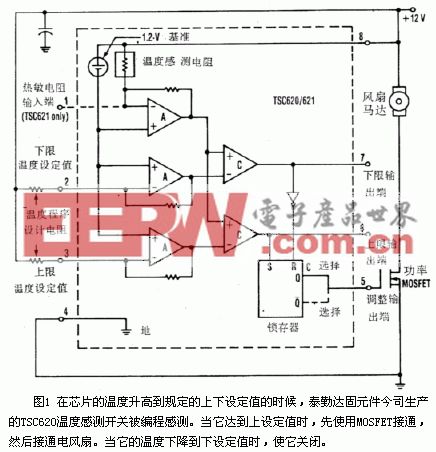

圖1 五元組生成方法

1.當需要對用戶進行認證時,服務網絡的MSC/VLR(對電路域業務)或者SGSN(對分組域業務)會向用戶歸屬的HLR/AuC請求認證向量。

2.HLR/AuC首先產生一個隨機數RAND和一個SQN,然后基于這個RAND、SQN和用戶的根密鑰K按圖1所示進行如下計算:用f2算法生成移動臺應返回的認證響應XRES,用f3算法生成加密密鑰CK,用f4算法生成完整性保護密鑰IK,用f1和f5算法生成網絡對應的認證響應AUTN,HLR/AuC也可能產生多組這樣的認證向量。

3.HLR/AuC將一個或多個(RAND,XRES,CK,IK, AUTN)五元組返回給服務網絡的MSC/VLR或者SGSN。

4.服務網絡的MSC/VLR或者SGSN通過NAS(非接入子層)信令和用戶的手機/UISM卡執行AKA(認證和密鑰協定)過程。

5.當需要對空口通信進行加密或者完整性保護時,終端和服務地的接入網(RNC)協商并激活安全模式。

6.接入網從服務地的核心網獲得CK和IK,終端從步驟4獲得或者從卡上讀取CK和IK,各自用它們作為密鑰,然后用f8、f9算法進行加/解密和完整性保護。終端和接入網間也可以借完整性保護(IK和f9算法)實現簡單的本地認證功能。

以上過程也可以用圖2表示。

圖2 3G UMTS系統的接入安全

2G/3G互通時的無線接入安全

當2GSIM卡接入3G網絡時,為了避免要求2G用戶必須換卡才能接入3G網絡和使用3G業務,運營商通常選擇允許用戶用2GSIM卡接入3G網絡,為此需要終端和網絡支持如下附加功能。

1.3G終端能支持2GSIM卡接口。

2.3G服務網絡的MSC/VLR與SGSN能和2GHLR/AuC互通,能接受三元組認證向量。

3.3G終端和3G接入網支持Kc到CK和IK的密鑰轉換。

此時的認證過程和2G系統基本相同,有區別的地方是:3G服務網絡的MSC/VLR或者SGSN需要通過標準的轉換函數將Kc轉換為CK和IK,然后將CK和IK傳給3G服務基站;終端從SIM卡得到Kc后,也需要通過同樣的轉換函數將Kc轉換為CK和IK;后續終端和3G服務基站間可以用3G的f8、f9算法,以及CK、IK進行加密和完整性保護。

當3GUSIM卡接入2G網絡時,為了利用2G對3G的覆蓋補充和支持更廣泛的漫游,運營商也會選擇允許用戶用3GUSIM卡接入2G網絡,為此需要USIM卡和網絡支持如下附加功能。

通信相關文章:通信原理

評論