基于uCOSII的MAC設(shè)計與實現(xiàn)

摘 要: 針對嵌入式計算機應(yīng)用領(lǐng)域中越來越突出的信息安全問題。本文以uCOSII操作系統(tǒng)為基礎(chǔ),在其上增加了強制訪問控制MAC模塊。模塊參照BLP安全模型,根據(jù)uCOSII特性設(shè)計出BLP修正模型,實現(xiàn)了對系統(tǒng)的強制存取控制。

關(guān)鍵字:強制訪問控制 安全模型 安全操作系統(tǒng)

1 引言

隨著嵌入式計算機應(yīng)用的日益普及,特別是嵌入式設(shè)備不斷的網(wǎng)絡(luò)化、智能化,嵌入式計算機的安全就成為一個急待解決的問題。許多嵌入式計算機處理的信息涉及到國家政治經(jīng)濟安全,工商業(yè)情報等,不采取有效的安全防范措施,一旦受到攻擊將造成巨大的損失。

在計算機系統(tǒng)中,安全機制的重要內(nèi)容就是存取控制。一般存在二種存取控制形式:自主訪問控制和強制訪問控制。

自主訪問控制具有很大的缺陷性。由于它的“自主”能力,從理論上講根本不可能建立對特洛伊木馬的有效防護機制。而強制訪問控制MAC則強制性嚴格規(guī)定各個客體屬性,實現(xiàn)了信息的單向流通,可以有效的抵制特洛伊木馬的攻擊。

2 MAC控制模型

2.1 強制訪問控制MAC簡介

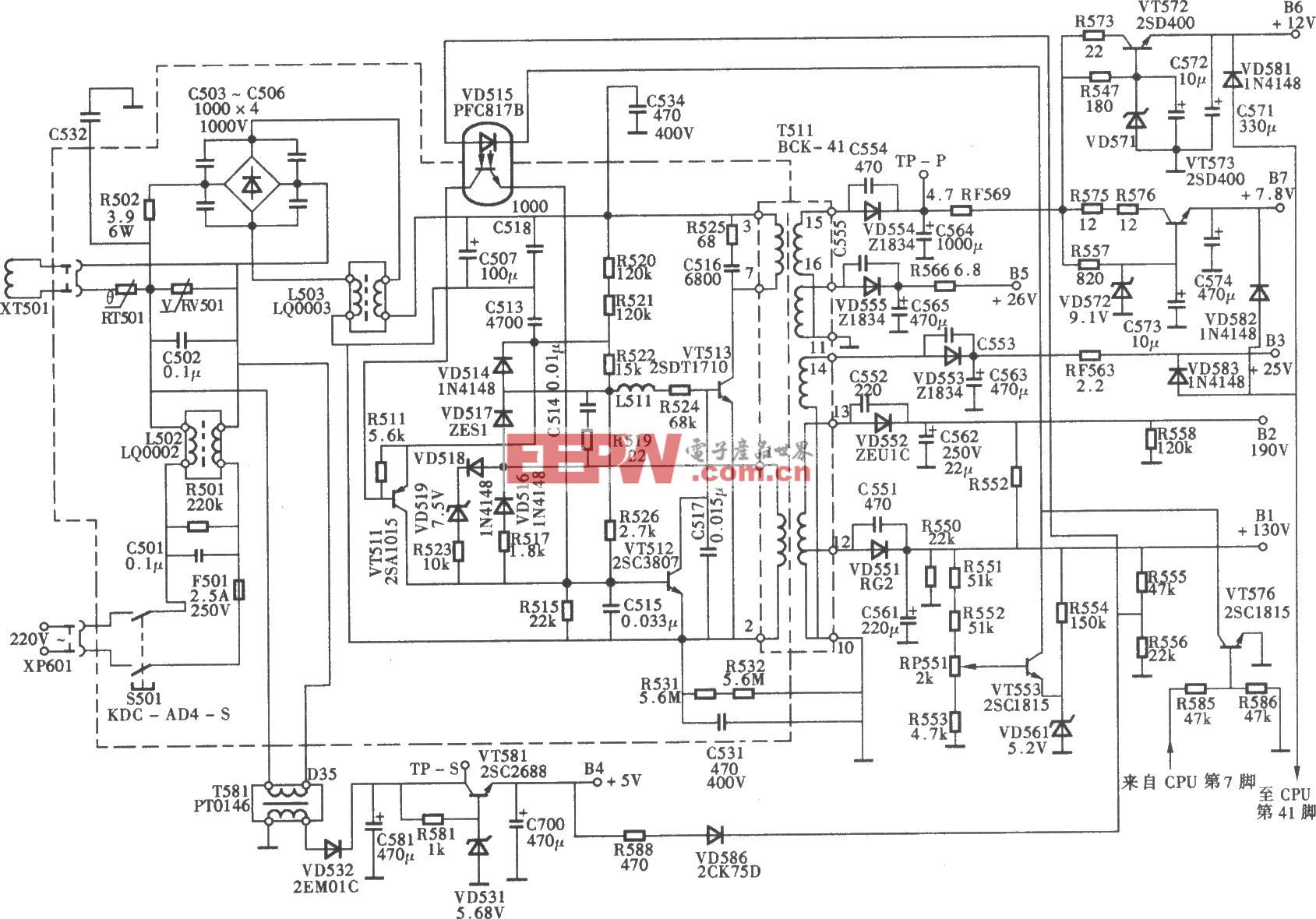

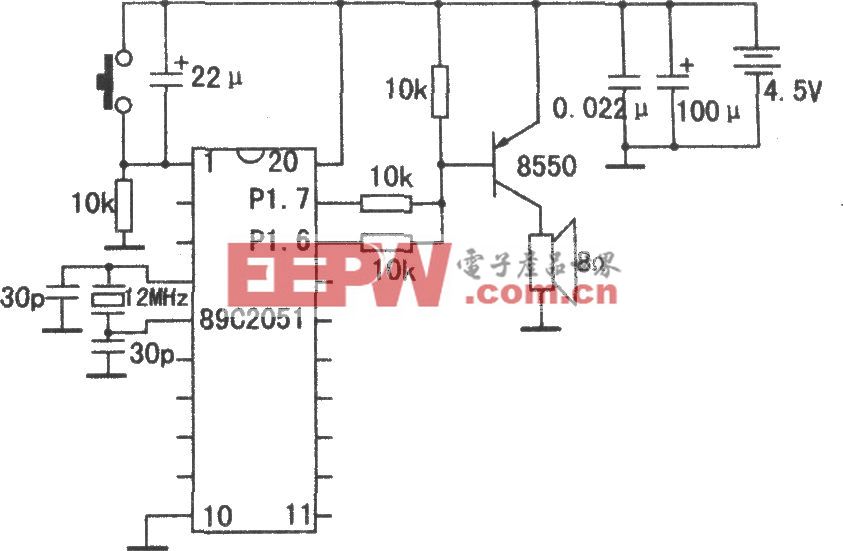

在強制訪問控制下,系統(tǒng)中的每個進程,每個文件和每個IPC客體(消息,信號量和共享區(qū)域)都被賦予了相應(yīng)的安全屬性,這些屬性是有安全管理員或者系統(tǒng)自動生成的,是不能隨意改變的。主體對任何客體的訪問要求,必須經(jīng)過MAC訪問控制模塊的檢測。如圖1所示。

圖1 MAC結(jié)構(gòu)示意圖

2.2 形式化安全模型BLP

本文采用的MAC安全模型將基于改進的BLP模型(Bell-LaPadula Module)的安全策略包括二部分:自主安全策略和強制安全策略。模型認為系統(tǒng)中的活動使系統(tǒng)狀態(tài)不斷變化,但是必須保持所有的狀態(tài)都是系統(tǒng)安全狀態(tài)。由此定義所有系統(tǒng)狀態(tài)的轉(zhuǎn)換規(guī)則必須保持簡單安全性,*特性和自主安全性。

與BIBA模型(BIBA Module)相反,BLP模型主要注重保密性控制,控制信息從低安全級傳向高安全級,但是缺少完整性的控制,其“向上寫”規(guī)則存在潛在的危險,它不能夠有效的限制隱通道。因此對其規(guī)則中所有涉及到可能對客體內(nèi)容進行改動的操作以更嚴格控制,修改后規(guī)則如下:

(O∈b(S:a))=>(fo(O)=fc(S))

(O∈b(S:w))=>(fo(O)=fc(s))

(O∈b(S:r))=>(fo(S)>fc(O))

(O∈b(S:c))=>(fo(O)<fc(S))

(O∈b(S:x))=>(fo(S)>fc(O))

其中:

S表示主體:用戶,進程等;

O表示客體:文件,信號量等;

主體對客體的訪問屬性A分為:r(只讀),a(只寫),w(讀寫),x(執(zhí)行)和c(控制);

b (S

linux操作系統(tǒng)文章專題:linux操作系統(tǒng)詳解(linux不再難懂)

評論