云計算及其安全問題研究

2 云計算現狀

目前,Google、Amazon、微軟、IBM等ICT巨頭都在積極推動云計算的研究和部署,比較成熟的云計算業務和應用包括Google的App Engi ne,Amazon的彈性計算云EC2和簡單存儲服務S3,微軟的Azure云平臺,IBM的“藍云”等。

雖然云服務提供商可以提供用戶所需服務,但安全風險在云計算環境中顯得十分重要。2008和2009兩年IDC發布的調查報告顯示,云計算服務面臨的三個重大挑戰分別是服務的安全性、穩定性和性能表現。2009年11月,Forrester Research的調查結果顯示,51%的中小型企業尚未使用云服務的最主要原因是安全性和隱私問題。

由此可見,客戶選擇云計算時的首要考慮因素是安全性。云計算由于用戶、信息資源的高度集中,其所帶來的安全事件后果與風險也較傳統應用高出很多。2009年,Google、Microsoft、Amazon等公司的云計算服務均出現了重大故障,導致成千上萬客戶的信息服務受到影響,進一步加劇了業界對云計算服務安全的擔憂。

3 云計算的安全風險與對策

通過對云計算的分析,本節基于云計算的實際,針對云計算中存在的安全威脅提出相應解決對策。

3.1 虛擬化級別攻擊

云計算是基于虛擬化技術的。云可通過如VMWarevSphere、Microsoft Virtual PC、Xen等管理程序來實施。這種威脅的產生是因為開發者往往忽略了管理程序中的編碼漏洞。

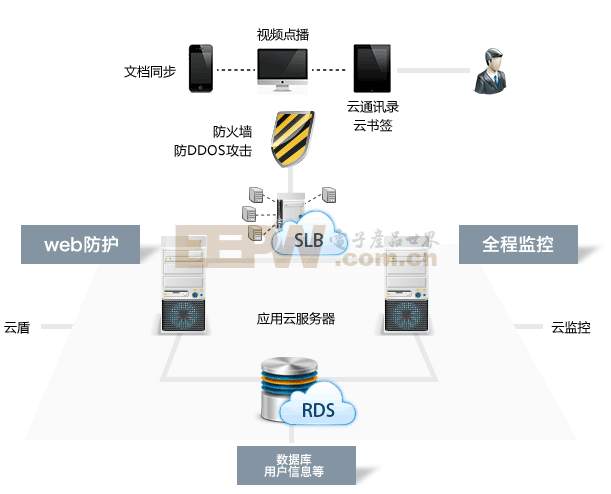

通過IDS(入侵檢測系統)/IPS(入侵防御系統),并通過實施防火墻監測,都可以減輕由虛擬化級別的漏洞而造成的安全威脅。

3.2 云計算的濫用和惡意使用

云計算的濫用和惡意使用等威脅的引起是由于云計算環境中存在相對較弱的登記制度。云計算的注冊過程是,擁有有效信用卡的任何人都可以注冊,并使用該服務。這種情況會增大不愿透露姓名的垃圾郵件制造者、惡意代碼作者和罪犯來攻擊系統的機會。減輕這種類型威脅的方法如下:

(1)實施嚴格的首次注冊和驗證過程;

(2)信用卡欺詐的監測和協調;

(3)對用戶的網絡流量進行詳細反省;

(4)通過網絡監督公共黑名單。

3.3 內部人員惡意操作

當缺乏對云服務供應商程序和流程的了解時,惡意內部人員的風險將加大。企業應該關注供應商的信息安全和管理政策,強制使用嚴格的供應鏈管理以及加強與供應商的緊密合作。同時,還應在法律合同中對工作要求有明確的指示,以規范云計算運營商處理用戶數據等這些隱蔽的過程。

3.4 管理接口妥協

云服務提供商的客戶管理界面是通過互聯網進行訪問的。在云計算服務中,較大的資源訪問大多采用傳統的托管,云計算通過這些管理接口提供遠程用戶訪問。如果網頁瀏覽器存在漏洞,就有可能構成嚴重的安全威脅。

為了減輕遠程訪問產生的威脅,安全協議應該用來提供訪問。此外,提供遠程訪問之前,還應對網頁瀏覽器漏洞實施補丁管理。

3.5 數據丟失或泄漏

數據丟失或泄漏會對企業造成不利影響。品牌或聲譽失去,客戶的信任受到削弱。數據丟失或泄漏可能是由于認證、授權和審計控制不足,加密和軟件密鑰的使用不一致,數據中心的可靠性和災難性恢復。

通過加密保護傳輸數據的完整性,可在設計和運行時分析數據保護,實施強有力的密鑰生成、存儲和管理,以減輕由數據丟失或泄漏所產生的安全威脅。用戶可利用合同要求數據被釋放到資源池并提供備份和保留策略。

3.6 賬戶或服務劫持

釣魚、挾持和欺詐是聞名于世的IT問題。云計算又增加了一個新的威脅層面,“如果攻擊者獲得訪問您的權限,便可以竊聽您的活動和交易,操縱數據,返回虛假信息并將您的賬戶定向到非法網站,而您的賬戶可能成為一個新攻擊者。”

為減輕上述威脅,應盡可能使用用戶和服務器之間的賬戶證書共享,未經授權的活動不應被允許,應采用多因素認證技術、嚴格的監控檢測和安全政策,并應清楚地了解SLA的云供應商。

3.7 不安全的接口和APIS

用戶一般會使用一套軟件的接口或APIS與云服務進行交互。云服務的資源調配、管理、業務流程和監測一般都使用這些接口。如果接口和APIS相對薄弱,如可重復使用的令牌或密碼、明文身份驗證或傳輸內容、不靈活的訪問控制或不適當的授權及有限的監視和記錄功能,都可能會受到各種安全威脅,如匿名訪問。

為了減輕上述威脅,云服務要求提供商對接口的安全模型進行分析。故應實施強有力的身份驗證和訪問控制來對傳輸的內容進行加密,同時應清楚地了解與API相關的依賴關系鏈。

3.8 未知的風險

對用戶所使用的安全配置應當有所了解,無論是軟件的版本、代碼更新、安全做法、漏洞簡介、入侵企圖,還是安全設計。要查清楚誰在共享用戶的基礎設施,盡快獲取網絡入侵日志和重定向企圖中的相關信息。

4 結語

隨著云計算技術的快速發展和更廣泛的應用,云計算將會面臨更多的安全風險。為了保證企業應用程序、數據的完整性和安全性,必須建立一道堅固防線。這道防線包括防火墻、入侵檢測、完整性監控、日志檢查和惡意軟件防護等。企業和服務提供商應積極地保護云基礎設施來保證安全,以便企業利用云計算的優勢領先其競爭對手。雖然有幾個標準組織在研究云計算的安全問題,但是,目前業界對云計算安全的解決并沒有統一的標準和解決方法。為了應對不斷出現的安全威脅,需要不斷探索新的云安全解決方案,并逐漸建立行之有效的云安全防護體系,在最大程度上降低云計算系統的安全威脅,提高云服務的連續性,保障云計算應用的健康、可持續發展。本文引用地址:http://www.104case.com/article/202014.htm

評論