發電廠電力信息安全綜合防護探討

面對此類新形勢下的威脅,工業控制系統的控制中心安全水平明顯偏低。

四、國內電力系統工業控制系統存在的安全防護問題

(一)負責網絡安全部門與生產部門工作結合問題

大部分發電廠與電力公司的生產部門,是直接采用計算機控制系統進行操作與控制,并不需要對網絡安全負責。負責公司網絡安全的則是信息技術部門,而信息技術部門一般是進行IT系統維護,對生產控制系統不了解,未受到過控制系統相關培訓,也沒有適合工業控制系統網絡的業務裝備。生產部門也沒有網絡安全方面的人員和預算,也沒未沒有過處理網絡安全問題方面的培訓及相關經驗。所以經常會發生這樣的情況,生產業務部門不會解決網絡安全方面的問題,而信息管理部門也未對生產部門的調試筆記本、U盤應用以及外來廠家維護人員維護終端進行監控,存在一個明顯的無防御區。

(二)網絡安全意識淡薄的問題

不少發電公司過多的從技術上考慮安全問題,如選用什么防火墻、防病毒軟件等,卻忽視了信息安全培訓與管理工作。雖然有了網絡安全設備卻沒有專業的維護人員或技能不熟練,缺乏對網絡設備的軟件升級與維護,也沒有健全的網絡安全管理制度。而信息安全防護則要求全員信息安全意識都必須達到一定的高度,不能出現短板,否則一旦出現工業控制系統設備違章接入互聯網,可能會導致非常嚴重的后果。

(三)網絡安全廠商對工業控制系統安防需求不了解

Stuxnet病毒被發現后,微軟及各殺毒軟件公司對其代碼反編譯后發現最初的版本早在2009年1月就已經出現,但當時并未被殺毒軟件公司視為威脅,而且微軟及殺毒軟件給出的解決方法是安裝新微軟補丁,并將殺毒軟件升級至最新版本或進行手工查殺,實際上這對于工業控制系統來說并不是合適的方法。

首先,由于病毒使用了Rootkit技術,已對系統內核已經進行了修改,無法檢查及驗證是否有其他電腦病毒或木馬植入,是否會對系統的穩定運行是否產生影響。因此發現控制系統被病毒感染后最好的解決方法就是擦除并重裝系統。

其次,互聯網安全技術并不適用于工業控制系統。

對控制系統進行滲透測試,可能會導致系統當機,甚至會導致系統固件被破壞,類似定期更換密碼之類的簡單策略也可能會導致在緊急情況下運行人員由于緊張輸錯密碼導致不能夠及時地作出有效反應的情況出現。而且防病毒軟件是非常耗費資源的,美國國家標準技術研究院(NIST)曾經進行過這樣的測試,結果顯示,僅對一臺老式控制系統進行簡單的病毒庫定義更新這樣的操作,就有可能導致某些地方出現2到6分鐘服務當機的情況。這還僅僅只是每日的病毒庫更新,在試驗中還出現過殺毒軟件后臺掃描導致CPU占用率過高,控制系統工作站當機不能進行操作的情況。

對于工業控制系統如何采用病毒防護,需要采用什么的設備,制定怎樣的標準,是值得各電力集團與設備廠商、網絡安全公司聯合深入探討的課題。

(四)信息人員在電力企業中地位待遇偏低問題

由于信息系統在電力系統中為輔助地位,信息人員在電力企業中的地位偏低,導致工作積極性與主觀能動性相對較低,人員流動也比較大,從長遠來看這樣的情況對提高工業控制系統的安全等級,確保安全生產是不利的。建議可將信息人員歸類為生產人員,并定期培訓,使其熟悉生產控制系統控制流程,增加信息人員待遇,提高信息人員的積極性,做好控制系統安全防護工作。

五、對應措施與建議

針對Stuxnet攻擊暴露出的工業控制系統安全缺陷,本人根據工作六年以來的經驗提出了下列應對方法供大家參考。

(一)病毒防護問題

對于采用Windows系統的工作站,可安裝國產殺毒軟件(必須取消自動掃描與自動升級功能),拔除光驅及USB接口跳線,利用負荷低谷時段臨時退出工作站,手動安裝殺毒軟件升級包并進行病毒查殺。病毒庫升級及病毒查殺完畢后將USB接口跳線拔出以防止非授權使用。UNIX工作站也可采用UNIX版本殺毒軟件進行病毒防護,注意事項同Windows工作站。服務器建議不要安裝殺毒軟件,安全防護方面則需要監控系統廠家對內核進行修改,只與授權設備進行專用規約通信。

(二)強化維護終端管理

第一,設備維護終端往往保存在班組級,由于使用人員網絡安全意識參差不齊,存在著維護終端聯網使用可能。因此需要強化保管人員安全意識,并在維護終端上安裝網絡行為規范軟件,一旦發現接入互聯網絡,管理中心將強制該電腦關機并立即報警通知系統管理員,核實后將根據集團公司網絡管理相關規定對保管人進行處罰。

第二、嚴禁廠家維護人員使用廠家自帶維護終端進行設備檢查與維護,必須使用本廠維護終端與程序備份進行編程與設備檢查,防止病毒侵入。

(三)淘汰更換基于藍牙與GSM通信技術工業控制設備

基于藍牙技術與GSM等無線通信技術現被廣泛用于電力系統的數據采集與控制設備中,由于此兩種技術均存在保密性差,易受干擾的缺陷,建議淘汰藍牙/GSM傳感器或控制器或進行重新開發,使用保密性較好的CDMA技術并為無線傳感器通信增加安全機制。

(四)配置專用安全U盤并加強可移動存儲設備管理

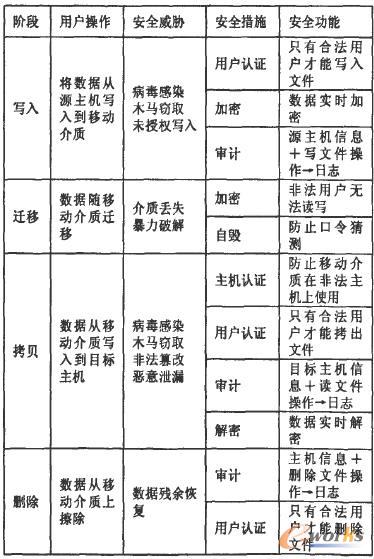

U盤體積小、容量大、便于攜帶、使用便利,但存在著無法限制介質使用范圍,易出現在不同的安全區域混用的情況。在擺渡攻擊技術出現后,已出現大量針對U盤的病毒,而且工業控制內網病毒庫升級受限,工業控制系統的物理隔離網絡被病毒攻擊的安全風險性較高。因此,為了有效的防護移動介質上的數據可采用安全U盤技術,將U盤的使用分為寫入、遷移、拷貝和刪除四個階段,進行分段防護。可大大提高U盤的數據安全性,階段防護策略詳情見表1。

表1 江南信安公司安全U盤防護策略

評論