基于ATSHA204的密鑰認證系統設計

摘要:當前電子系統的設計成本越來越高,PCB抄板卻變得容易,Flash中的程序也容易被拷貝出來,整個電子產品系統被克隆的幾率變得越來越大。針對這種現象,設計了一種基于Atmel公司ATSHA204的嵌入式密鑰認證系統。首先對ATSHA204進行簡單的介紹,然后闡述了其中的關鍵算法SHA-256,并進行了軟件測試,最后使用ATmega128平臺對SD卡進行讀取,驗證了整個認證系統。

引言

現代嵌入式軟件系統越來越復雜,開發成本很高,且都是基于控制器外加Flash存儲芯片的設計方案,上電即從存儲芯片讀取程序運行,放在Flash中的程序容易被拷貝,PCB電路板也很容易被復制。為了更好地保護好產品免遭克隆,保護程序設計者的知識產權免受侵害,有必要在系統中使用密鑰認證技術。

目前在芯片加密方面主要有使用專用密鑰認證芯片,如Atmel AT88系列;其次就是使用不可破解的芯片,如EPLDEPM7128、Actel公司的CPLD;或使用MASK(掩膜)IC,一般來說MASK IC要比可編程芯片難破解。

本文介紹的ATSHA204是Atmel公司推出的一款專用加密芯片,采用SHA-256公鑰算法,具有體積小、功耗低、安全性高等一系列特點,價格也較低,使用范圍廣泛。

1 ATSHA204加密芯片簡介

1.1 主要特性

ATSHA204包含一個可以用來存儲密鑰數據和關鍵字的EEPROM陣列,不同陣列區域的訪問方式不同,通過合理配置,可以在實現認證的同時防止密鑰被讀取。該芯片能有防范各種物理攻擊的機制,能阻止在主機和芯片間傳輸數據時受到的邏輯攻擊。每個ATSHA204出廠時都具有一個唯一的9字節的序列號,兼容標準I2C總線通信時序,也可通過單線通信的方式。

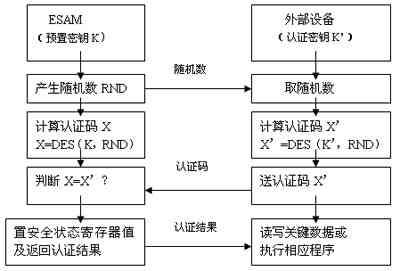

1.2 認證流程

為了簡化編程,ATSHA204支持標準的摘要一答應協議,主機發送一個256位的摘要信息(challenage)到ATSHA204芯片,芯片將摘要信息和存儲在芯片內的秘鑰一起通過哈希算法計算出一個響應,然后發回到主機。主機只發送摘要信息到設備上面,避免了通過總線時序觀察到秘鑰數據的可能性。主機控制器也通過相關的公鑰算法計算出響應,與設備發送回來的響應對比,實現認證。

1.3 芯片組成

ATSHA204加密芯片內部包含Static RAM和EEPRO,RAM主要用來存儲輸入命令以及輸出結果,EEPROM總大小為4.5 Kb,包含數據區、配置區以及OTP(一次性編程)區域。

數據(data)區:數據區的總大小是512 Kb,包含16個通用的容量為32字節的數據槽。這些數據槽可用來存儲秘鑰、校準數據以及型號信息。每個數據槽可通過配置區配置成只讀、可讀寫、不可訪問三種方式。

配置(config)區:配置區的大小為88字節,配置區包含芯片的序列號、ID信息以及每個數據槽的訪問權限信息。

一次性編程(OTP)區:大小為64字節,在鎖定OTP區域之前,可以通過寫命令對OTP區域進行寫入操作。

2 ATSHA204加密芯片配置方法

ATSHA204有兩種與主機通信的方式,可以通過UART或者I2C總線接口進行通信,本沒訃采用帶有I2C總線接口的芯片。如果主機I/O口在45~85 ms的時間內沒有發出時序,則ATSHA204芯片會進入休眠狀態,因此在使用前都應當對芯片進行喚醒操作。

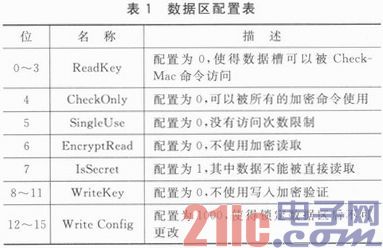

①配置config區域。config區域的配置是整個芯片配置的核心,分為對數據槽的配置和對OTP區域的配置。ATSHA204配置區包含對16個數據槽(data slot)的配置,配置的主要目的是對16個數據槽的訪問進行限制,每個數據槽的配置項為16位,控制著對應的數據槽的訪問和使用,本設計中對16個數據槽統一配置如表1所列,每個數據項的配置值為0x8080。

OTP區域配置項對應在config區域中的第4個block中的第3個字節,有兩種配置模式:0xAA(Read-onlymode),當OTP區域被鎖定時,禁止寫入;0x00(Legacymode),當OTP區域被鎖定時,禁止寫入,32字節讀也被禁止。本設計中為了保密沒計,配置為0x00。

②使用LOCK命令鎖定config區域。

③配置data區域。data區域的配置使用標準的write名字將數據寫入其中即可,本設計采用32字節一次性寫入的方式,每個data slot可以寫入不同的數據,寫入data slot中的數據將參與后續的MAC運算,因此對于每組寫入data slot中的數據必須謹記。

④寫OTP區域。OTP區域屬于一次性編程區域,一次性寫入之后便不可更改,因此應當謹慎操作,OTP中存放的秘鑰也將作為SHA-256輸入,在使用MAC方式認證時,只需用到OTP區域中的前11字節,因此只需對前11字節進行寫入數據操作即可。

⑤使用LOCK命令鎖定數據區和OTP區域。

3 SHA-256認證算法與MAC

3.1 SHA-256算法

SHA(Securc Hash Algorithm,安全散列算法)是美國國家安全局(NSA)設計、美國國家標準與技術研究院(NIST)發布的一系列密碼散列函數。SHA-256是NIST發布了額外的SHA變體,具有256位的信息摘要長度。該算法的簡要處理流程包括以下幾步:消息填充→附加消息長度→初始化緩存→迭代壓縮→得出哈希結果(digest)。

3.2 MAC

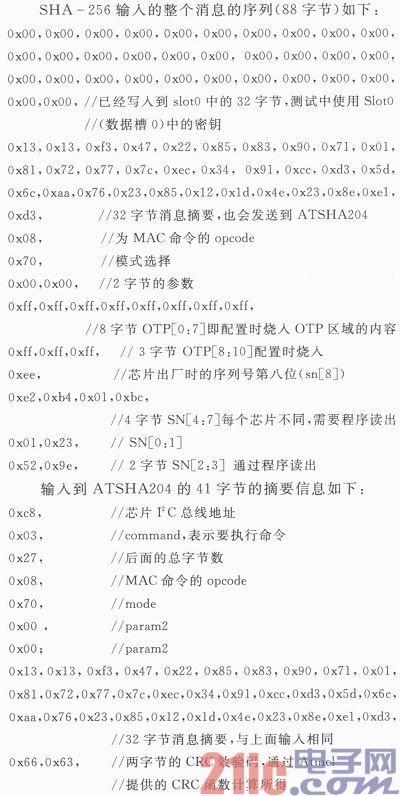

MAC(消息鑒別碼)實現鑒別的原理是,用公開函數和密鑰產生一個固定長度的值作為認證標識,用這個標識鑒別消息的完整性。使用一個密鑰生成一個固定大小的小數據塊,即MAC,并將其加入到消息中,然后傳輸。接收方利用與發送方共享的密鑰進行鑒別認證。ATSHA204中的MAC命令使用SHA-256哈希算法,以88字節的信息量作為輸入,并產生一個32字節的報文摘要,以供認證和鑒別。

4 基于ATmega128平臺的實現

4.1 硬件設計

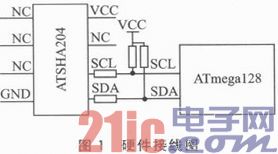

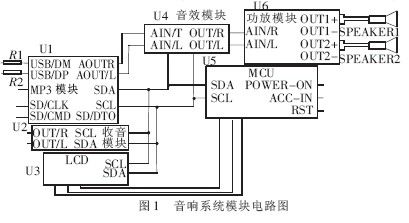

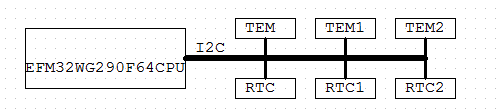

本設計采用8引腳SOIC封裝的ATSHA204,其中4個引腳是無效的,其他4個引腳對應VCC、GND、一個同步時鐘信號SCL、一個數據信號SDA SCL和SDA分別接到ATmege128的SDL和SDA上,使用ATmege128自帶的I2C總線接口與ATSHA204進行通信。接線示意圖如圖1所示。

4.2 軟件設計

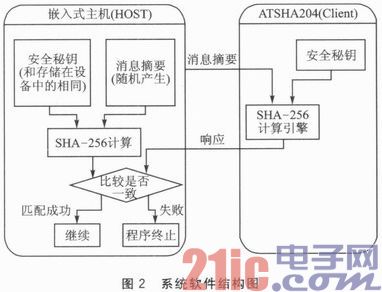

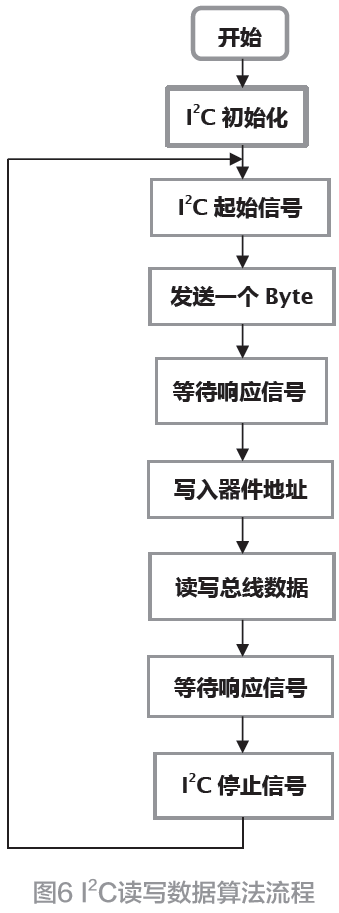

系統運行原理圖如圖2所示,在ATmega128平臺上面,通過程序的方式實現SHA-256算法,同時,將challenge(消息摘要)發送到ATSHA204 ATSHA204計算好之后,發回response,再在ATmega128平臺上面實現對比,如果匹配成功,則程序繼續運行,如果失敗,則程序終止運行,從而實現加密的目的。通信方式采用基礎的I2C通信。整個程序包括兩部分:認證程序沒計和SHA-256程序設計。下面分別描述。

4.2.1 MAC(消息認證)程序設計

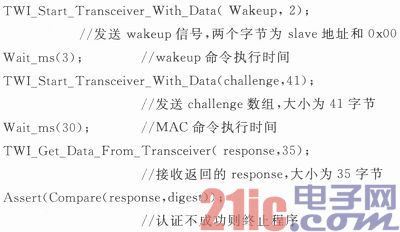

MAC認證程序使用上面提及的標準的TWI讀寫函數接口,通過發送0x00信號使SDA保持一段時間的低電平信號,以wakeup加密芯片、chal lenge數組中的格式和response數組的大小詳見datasheet。基本函數流程如下:

4.2.2 ATmega128平臺SHA-256計算程序

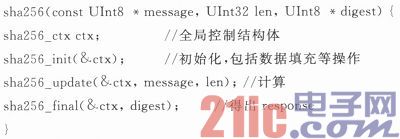

SHA-256計算程序需要和ATSHA204芯片上面的哈希算法保持一致,因此需要移植Atmel公司提供的算法,移植之后的主程序如下:

函數形參中的message指針指向一個88字節的輸入數組,len的值本設計中賦值88,digest指針指向返回的response數組。

4.3 功能測試

為了測試系統的可行性,驗證哈希計算結果,本設計采用將哈希計算結果輸出到串口端的方法來測試整個程序在ATmega128平臺上面的運行。在實際系統運行時,為了保證高強度加密,消息摘要應該采用隨機數,但為了測試方便,暫時采用固定不變的摘要信息。

通過串口接收到的主機計算的結果(digest)和ATSHA204發送回來的結果截圖如圖3所示。圖中前32字節為SHA-256計算所得的digest,后面為device發回來的count(1字節)+response(32字節)+crc(2字節),可以看出中間的32字節和SHA-256計算所得相同,因此便可認證成功。反之,如果芯片中的密鑰數據不是用戶定義的。那么返回的response和SHA-256計算的不同,則認證不成功,從而實現了程序加密。

5 測試

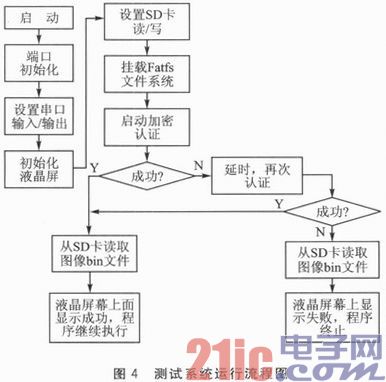

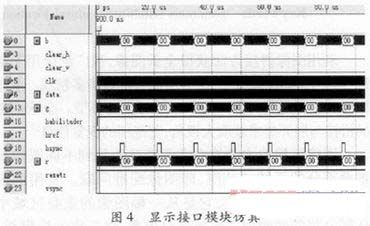

為了更好地驗證加密系統的可靠性與可行性,在測試認證基本功能之后,將其嵌入到一個實際系統中,對加密性能進行測試。基于已有的ATmega128硬件平臺,選取SD卡文件系統讀取程序作為測試,系統的運行流程如圖4所示。

本系統采用開源的Fatfs文件系統作為SD卡的文件系統,SD卡與ATmega128的通信方式采用傳統的SPI方式,SD卡中存放已經轉換好的單色分辨率為128×64的位圖bin文件,認證部分只作為一個具有返回值的子函數,根據返回值確定是否成功。

如果成功,則程序繼續執行;如果不成功,延時1 s再次啟動加密芯片進行認證。如果成功,則視同認證成功;如果還是不成功,則通過液晶顯示屏提示不成功,使用assert語句終止程序。

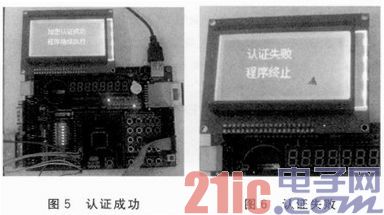

測試中采用置換不同配置的加密芯片來測試加密的可靠性,認證成功和失敗時的情況分別如圖5和圖6所示。

結語

本文主要介紹了Atmel公司最新加密芯片ATSHA204的原理和使用方法,初步對其中使用到的加密算法SHA-256進行了簡單介紹,最后在ATmega128平臺使用I2C總線接口模塊,利用中斷方式實現SD卡的數據發送與接收,并通過MAC方式實現了認證,并詳細描述了程序流程,解析了部分程序語句。本設計具有很強的實用性,ATSHA204是目前廣泛使用的加密芯片,是Atmel公司加密芯片的典型產品,本設計對于指導實際應用具有參考意義。

評論