配置不當存隱患:研究人員發現聯網卡車可被黑客追蹤和攻擊

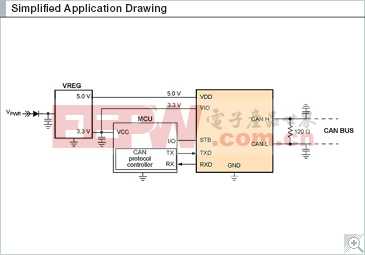

安全研究員Jose Carlos Norte表示,擁有互聯網連接的拖車、廂式送貨車、甚至公共汽車,都有可能被黑客追蹤甚至入侵——如果它們使用了配置不當的“遠程信息處理網關單元”(TGU)的話。遠程信息處理系統通常配備了3G、4G、GPRS、LTE、Edge、HDSPA等調制解調器模塊,許多公司都用TGU來追蹤自家卡車的動向,以及與司機取得聯系、發送新的路線、以及其它有價值的信息。

本文引用地址:http://www.104case.com/article/201603/287946.htm

據Norte所述,有成千上萬種此類設備在被使用(或許更多),連接到互聯網是脆弱且不安全的。

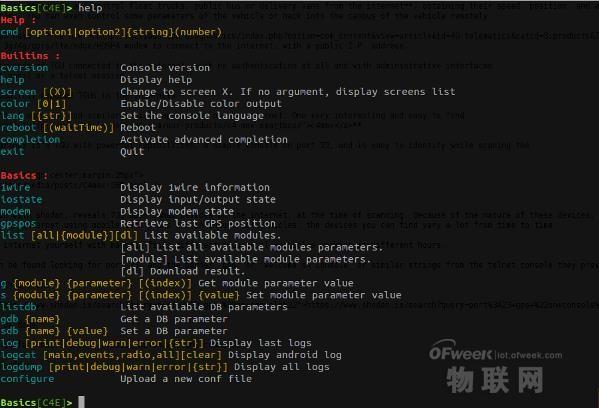

以New Eagle制造的能夠連接任何車子的C4 Max為例,該TGU可通過公網IP和23號Telnet端口(或者特制的Web管理面板)來訪問。

然而Norte能夠通過聯網設備搜索引擎Shodan輕易找到數百上千的設備,很多竟然根本沒有Telnet連接和訪問Web管理界面的驗證。

這意味著攻擊者很容易通過Shodan掃描網絡來識別出C4 Max設備,訪問獲取卡車當前的任務信息。

攻擊者可以取得車輛的GPS路線,以及Modem網絡、車速、電池電壓、警報等信息。此外,攻擊者也可以查詢TGU支持的模塊,或針對車輛設立區域限制。

如果區限失守,TGU就會被利用來停止車輛、觸發警報、呼叫警方或司機所屬公司(這些情況取決于TGU的制造商和型號,并非特定于C4 Max,包含理論上的攻擊)。

攻擊者還可對行車路線進行破壞,引發交付失誤或延期,從而給相關企業造成經濟損失(若有惡性競爭的背景的話)。

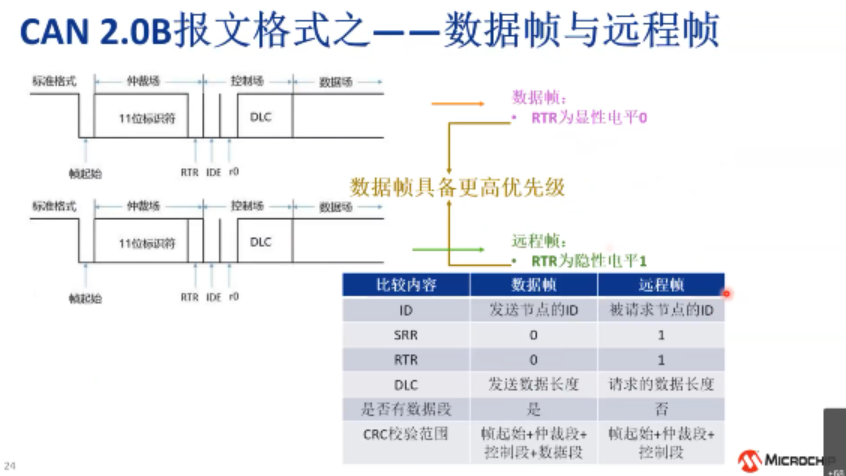

更糟糕的是,由于TGU直接與車子的CAN總線連接,攻擊者也可將之作為攻擊汽車內部軟件的切入點,比如讓車子永久喪失某種功能。

評論