全方位講解硬件防火墻的選擇

NGFW4000有3個標準端口,其中一個接外網(Internet網),一個接內網,一個接DMZ區,在DMZ區中有網絡服務器。安裝防火墻所要達到的效果是:內網區的電腦可以任意訪問外網,可以訪問DMZ中指定的網絡服務器,Internet網和DMZ的電腦不能訪問內網;Internet網可以訪問DMZ中的服務器。

1、配置管理端口

天融信網絡衛士NGFW4000防火墻是由防火墻和管理器組成的,管理防火墻都是通過網絡中的一臺電腦來實現的。防火墻默認情況下,3個口都不是管理端口,所以我們先要通過串口把天融信網絡衛士NGFW4000防火墻與我們的電腦連接起來,給防火墻指定一個管理端口,以后對防火墻的設置就可以通過遠程來實現了。

使用一條串口線把電腦的串口(COM1)與NGFW4000防火墻的console口連接起來,啟動電腦的超級終端,端口選擇COM1,通信參數設置為每秒位數9600,數據位8,奇偶校驗無,停止位1,數據流控制無。進入超級終端的界面,輸入防火墻的密碼進入命令行格式。

定義管理口:if eth1 XXX.XXX.XXX.XXX 255.255.255.0

修改管理口的GUI登錄權限: fire client add topsec -t gui -a 外網 -i 0.0.0.0-255.255.255.255

2、使用GUI管理軟件配置防火墻

安裝天融信防火墻GUI管理軟件TOPSEC集中管理器,并建立NGFW4000管理項目,輸入防火墻管理端口的IP地址與說明。然后登錄進入管理界面。

(1)定義網絡區域

Internet(外網):接在eth0上,缺省訪問策略為any(即缺省可讀、可寫),日志選項為空,禁止ping、GUI、telnet。

Intranet(內網):接在eth1上,缺省訪問策略為none(不可讀、不可寫),日志選項為記錄用戶命令,允許ping、GUI、telnet。

DMZ區:接在eth2上, 缺省訪問策略為none(不可讀、不可寫),日志選項為記錄用戶命令,禁止ping、GUI、telnet。

(2)定義網絡對象

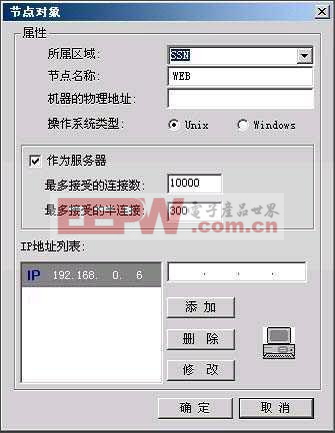

一個網絡節點表示某個區域中的一臺物理機器。它可以作為訪問策略中的源和目的,也可以作為通信策略中的源和目的。網絡節點同時可以作為地址映射的地址池使用,表示地址映射的實際機器,詳細描述見通信策略。

圖6

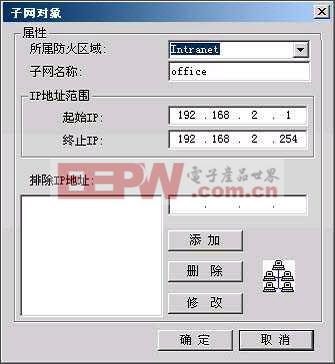

子網表示一段連續的IP地址。可以作為策略的源或目的,還可以作為NAT的地址池使用。如果子網段中有已經被其他部門使用的IP,為了避免使用三個子網來描述技術部使用的IP地址,可以將這兩個被其他部門占用的地址在例外地址中說明。

圖7

為了配置訪問策略,先定義特殊的節點與子網:

FTP_SERVER:代表FTP服務器,區域=DMZ,IP地址= XXX.XXX.XXX.XXX。

HTTP_SERVER:代表HTTP服務器,區域=DMZ,IP地址= XXX.XXX.XXX.XXX。

MAIL_SERVER:代表郵件服務器,區域=DMZ,IP地址= XXX.XXX.XXX.XXX。

V_SERVER:代表外網訪問的虛擬服務器,區域=Internet,IP=防火墻IP地址。

inside:表示內網上的所有機器,區域=Intranet,起始地址=0.0.0.0,結束地址=255.255.255.255。

outside:表示外網上的所有機器,區域=Internet,起始地址=0.0.0.0,結束地址=255.255.255.255。

(3)配置訪問策略

在DMZ區域中增加三條訪問策略:

A、訪問目的=FTP_SERVER,目的端口=TCP 21。源=inside,訪問權限=讀、寫。源=outside,訪問權限=讀。這條配置表示內網的用戶可以讀、寫FTP服務器上的文件,而外網的用戶只能讀文件,不能寫文件。

B、訪問目的=HTTP_SERVER,目的端口=TCP 80。源=inside+outside,訪問權限=讀、寫。這條配置表示內網、外網的用戶都可以訪問HTTP服務器。

C、訪問目的=MAIL_SERVER,目的端口=TCP 25,TCP 110。源=inside+outside,訪問權限=讀、寫。這條配置表示內網、外網的用戶都可以訪問MAIL服務器。

(4)通信策略

由于內網的機器沒有合法的IP地址,它們訪問外網需要進行地址轉換。當內部機器訪問外部機器時,可以將其地址轉換為防火墻的地址,也可以轉換成某個地址池中的地址。增加一條通信策略,目的=outside,源=inside,方式=NAT,目的端口=所有端口。如果需要轉換成某個地址池中的地址,則必須先在Internet中定義一個子網,地址范圍就是地址池的范圍,然后在通信策略中選擇NAT方式,在地址池類型中選擇剛才定義的地址池。

服務器也沒有合法的IP地址,必須依靠防火墻做地址映射來提供對外服務。增加通信策略。

A、目的=V_SERVER,源=outside,通信方式=MAP,指定協議=TCP,端口映射21->21,目標機器=FTP_SERVER。

B、目的=V_SERVER,源=outside,通信方式=MAP,指定協議=TCP,端口映射80->80,目標機器=HTTP_SERVER。

C、目的=V_SERVER,源=outside,通信方式=MAP,指定協議=TCP,端口映射25->25,目標機器=MAIL_SERVER。

D、目的=V_SERVER,源=outside,通信方式=MAP,指定協議=TCP,端口映射110->110,目標機器=MAIL_SERVER。

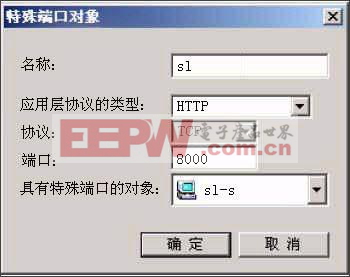

(5)特殊端口

在防火墻默認的端口定義中沒有我們所要用到的特殊端口,就需要我們手工的添加這些特殊端口了。在防火墻集中管理器中選擇高級管理>特殊對象>特殊端口,將彈出特殊端口的定義界面,點定義新對象,輸入特殊端口號與定義區域即可。

(6)其他配置

最后進入工具選項,定義防火墻的管理員、權限以及與IDS的聯動等。(圖8)

圖8

四、防火墻對比

在了解了防火墻的工作原理及基本配置之后,下面給大家介紹一下NetScreen 208、Cisco PIX 515E、NGFW 4000-S、NetEye 4032這四款市場上最常見的硬件防火墻在基本性能、操作管理與市場價格上的比較。

防火墻 | NetScreen208 | CiscoPIX515E | NGFW4000-S | NetEye4032 |

核心技術 | 狀態檢測 | 狀態檢測 | 核檢測 | 狀態檢測 |

產品類型 | ASIC硬件 | 硬件設備 | 硬件設備 | 硬件設備 |

工作模式(路由模式、橋模式、混合模式) | 路由模式、橋模式 | 路由模式、橋模式 | 路由模式、橋模式、 混合模式 | 路由模式、橋模式 |

并發連接數 | 130000 | 130000 | 600000 | 300000 |

網絡吞吐量 | ||||

最大支持網絡接口 | 8個 | 6個 | 12個 | 8個 |

操作系統 | ScreenOS | 專用操作系統 | 專用操作系統 | 專用操作系統 |

管理方式 | 串口、CLI、Telnet、Web、GUI | 串口、Telnet、Web、GUI | 串口、Telnet、Web、GUI | 串口、Telnet、GUI |

市場報價 | 142,000RMB | 80,000RMB | 138,000RMB | 148,000RMB |

tcp/ip相關文章:tcp/ip是什么

評論