網絡安全之入侵檢測技術

5.2.1及時性

及時性要求IDS必須盡快地分析數據并把分析結果傳播出去,以使系統安全管理者能夠在入侵攻擊尚未造成更大的危害之前做出反應,阻止入侵者進一步的破壞活動。要注意的是它不僅要求IDS產品的處理速度要盡可能地快,而且要求傳播、反應檢測結果信息的時間盡可能的少。

測試時可以應用以下場景:

1、查看測試產品最新的3個升級包,記錄升級時間間隔;

2、觀察在IDS不暫停工作的情況下是否可以完成升級;

3、測試IDS在升級過程中是否仍能檢測到攻擊事件。

5.2.2準確性

準確性指IDS從各種行為中正確的識別入侵的能力。可以從漏報率和誤報率兩個方面來體現。誤報率是指系統在檢測時把正常的網絡活動視為攻擊的概率。漏報率是指漏掉真正的攻擊而不報警的概率。

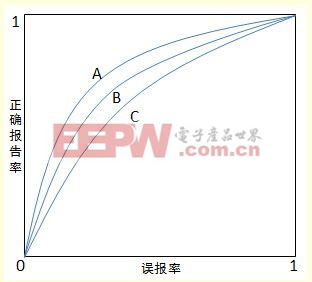

圖10 ROC曲線

實際上IDS的實現總是在漏報率和誤報率上追求平衡,要使兩者都為零,幾乎是不可能的。誤報率為零則表明很可能存在某些攻擊行為沒有被檢測出來;漏報率為零則表明可能存在各種各樣的誤報。如果IDS設備能夠讓用戶自定義漏報率和誤報率的比例(比如安全級別,安全級別越高則漏報率越低,相應誤報率也可能越高),那么最好還是保留一定的誤報會顯得比較安全,畢竟誤報比漏報要顯得安全。

雖然漏報率和誤報率不能同時為零,但是在測評時,我們還是希望這兩個數值越低越好。可以通過一些黑客工具模擬攻擊行為,從而測試出IDS的漏報率和誤報率。

ROC曲線以圖形的方式來表示正確率和誤報率的關系。ROC曲線是基于正確報告率和誤報率的關系來描述的。這樣的圖稱為諾模圖(Nomogram),它在數學領域用于表示數字化的關系。選好一個臨界點(Cutoff Point)之后,就可以從圖中確定IDS的正確報告率和誤報率。曲線的形狀直接反映了IDS產品的準確性和總體品質。如果一條直線向上,然后向右以45度角延伸,就是一個非常失敗的IDS,它毫無用處;相反,ROC曲線下方的區域越大,IDS的準確率越高。如圖2所示,IDS B的準確性高于IDS C,類似地,IDS A在所有的IDS中具有最高的準確性。

可以通過一些測試工具模擬各種攻擊,來評測IDS的準確性。比如IDS Informer、IDS Wakeup、Sneeze的工具。

5.2.3完備性

完備性是指IDS能夠檢測出所有攻擊行為的能力。100%正確率實際上是一個無法達到的目標。如何評價IDS檢測的完備性呢?

1、可以通過查看幫助文件中廠商聲稱可檢測的攻擊列表來做大致的了解,可以看看可檢測的各種攻擊都屬于那些協議,總共支持多少種應用層協議,以及該協議下檢測攻擊種類的數量。

2、 可以查看進一年內新增加的檢測規則占總規則數的比例,結果越大越好。

3、可以挑選一些近期流行的攻擊行為,進行模擬測試。

5.2.4健壯性

健壯性即自身安全性,毫無疑問,IDS程序本身的安全性也是衡量IDS系統好壞的一個重要指標。由于IDS是檢測入侵的重要手段,所以它也就成為很多入侵者攻擊的首選目標。和其他系統一樣IDS本身也往往存在安全漏洞。若對IDS攻擊成功將直接導致入侵行為無法被檢測。因此IDS自身必須能夠抵御攻擊,特別是DOS攻擊。

IDS的安全性,一般可以通過以下幾個方面來衡量:

1、所有重要數據的存儲和傳輸過程是否都經過加密處理;

2、在網絡中的隱藏性,是否對于外界設備來說是透明的;

3、不同級別的操作人員是否有不同的使用權限,以及這些權限分配是否合理。

5.2.5處理性能

處理性能主要從系統處理數據的能力已經對資源消耗的程度等方面體現。比如:

1、處理速度:指IDS處理數據源數據的速度。

2、延遲時間:指在攻擊發生至IDS檢測到入侵之間的延遲時間。

3、資源的占用情況:即系統在到達某種檢測能力要求時,對資源的需求情況。

4、負荷能力:IDS有其設計的負荷能力,在超出負荷能力的情況下,性能會出現不同程度的下降。

5.2.6易用性

易用性是指和系統使用有關的一些方面,主要是指系統安裝、配置、管理、使用的方便程度、系統界面的友好程度和攻擊規則庫維護的簡易程度等方面。

這個指標比較偏向于主觀判斷。但是也有一些客觀指標,比如:

1、是否有較多內容通過圖形表格方式描述;

2、幫助信息內容是否豐富并且可用;

3、是否有配置導航功能;

4、是否有保存系統配置的功能;

5、是否有足夠多的提示信息;

6、操作使用日志記錄是否完善;

5.3執行測試

5.3.1測試部署

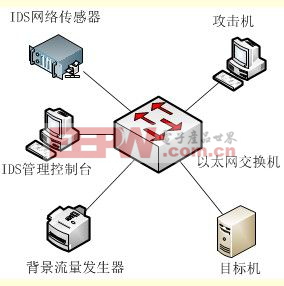

在測試評估IDS的時候,很少會把IDS放在實際運行的網絡中,因為實際網絡環境是不可控的,并且網絡環境的專用性太強,所以要構建專用的網絡環境。圖3為入侵檢測系統測試組網示意圖。其中背景流量發生器用來生成網絡通信,攻擊機用來模擬入侵者發起攻擊,IDS網絡傳感器為待測試入侵檢測系統,目標機模擬網絡中被攻擊的機器。

圖11入侵檢測系統測試組網示意圖

下面是組網設備的詳細說明:

1) 以太網交換機:一臺具備將全部端口鏡像到一個目的端口功能的以太網交換機。用于將流量鏡像到IDS網絡傳感器。

2) 攻擊機:攻擊機預裝掃描工具Nessus和Informer、Wakeup、Sneeze等互聯網安全攻擊工具。

3) 目標機:目標機安裝和開啟各類應用服務,作為被攻擊對象。

4) 背景流量發生器:使用IP InterEmulator或其它網絡仿真系統,可以產生應用層協議流量作為背景流量。

5) IDS網絡傳感器:被測的IDS設備。

6) IDS管理控制臺:用于管理IDS設備的機器。

評論