WIFI無線網絡技術及安全性研究

2.2 WIFI網絡安全策略

2.2.1加密方式

1)TKIP加密模式

WIFI無線網絡目前使用最廣泛的加密模式是WPA-PSK(TKIP)和WPA2-PSK(AES)兩種加密模式。TKIP的含義為暫時密鑰集成協議。TKIP使用的仍然是RC4算法,但在原有的WEP密碼認證引擎中添加了“信息包單加密功能”、“信息監測”、“具有序列功能的初始向量”和“密鑰生成功能”等4算法。

TKIP是包裹在已有WEP密碼外圍的一層“外殼”,這種加密方式在盡可能使用WEP算法的同時消除了已知的WEP缺點。專門用于糾正WEP安全漏洞,實現無線傳輸數據的加密和完整性保護。但是相比WEP加密機制,TKIP加密機制可以為WLAN服務提供更加安全的保護。主要體現在以下幾點:

①靜態WEP的密鑰為手工配置,且一個服務區內的所有用戶都共享同一把密鑰。而TKIP的密鑰為動態協商生成,每個傳輸的數據包都有一個與眾不同的密鑰。

②TKIP將密鑰的長度由WEP的40位加長到128位,初始化向量IV的長度由24位加長到48位,提高了WEP加密的安全性。

③TKIP支持MIC認證(Message Integrity Cheek,信息完整性校驗)和防止重放攻擊功能。

2)AES加密模式

WPA2放棄了RC4加密算法,使用AES算法進行加密,是比TKIP更加高級的加密技術。AES是一個迭代的、對稱密鑰分組的密碼,它可以使用128、192和256位密鑰,并且用128位(16字節)分組加密和解密數據。與公共密鑰密碼使用密鑰對不同,對稱密鑰密碼使用相同的密鑰加密和解密數據。通過分組密碼返回的加密數據的位數與輸入數據相同。迭代加密使用一個循環結構,在該循環中重復置換(permutations)和替換(substitutions)輸入數據。

2.2.2 認證方式

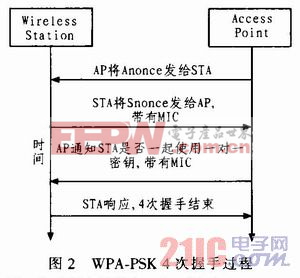

WPA給用戶提供了一個完整的認證機制,AP根據用戶的認證結果決定是否允許其介入無線網絡中;認證成功后可以根據多種方式動態地改變每個接入用戶的加密密鑰。對用戶在無線中傳輸的數據報進行MIC編碼,確保用戶數據不會被其他用戶更改。WPA有2種認證模式:1)是使用802.1x協議進行認證,即就是802.1x+=EPA方式(工業級的,安全要求高的地方用。需要認證服務器);2)是預先共享密鑰PSK模式(家庭用的,用在安全要求低的地方。不需要服務器)。AP和客戶端分享密鑰的過程叫做4次握手,過程如圖2所示。本文引用地址:http://www.104case.com/article/153796.htm

1)客戶端SrrA與無線接入點AP關聯;

2)STA需要向AP發送認證消息,在被授權以前,即使STA與AP始終關聯,TSA也不能夠訪問網絡,只能繼續向AP發送認證消息,經由遠程認證撥號用戶服務AP將認證消息發送給后端服務器來認證;

3)客戶端STA利用EAP協議,通過AP的非受控端口向認證服務器提交身份憑證,認證服務器負責對STA進行身份驗證;

4)如果STA未通過認證,客戶端一直被阻止訪問網絡;如果認證成功,則認證服務器通知AP向該STA打開受控端口;

5)身份認證服務器利用TKIP協議自動將主配對密鑰分發給AP和客戶端STA,主配對密鑰基于每用戶、每個802.1x的認證進程是惟一的;

6)STA與AP再利用主配對密鑰動態生成基于每數據包惟一的數據加密密鑰;

7)利用該密鑰對STA與AP之間的數據流進行加密。

這樣就好象在兩者之間建立了一條加密隧道,保證了空中數據傳輸的高安全性。

2.3 存在問題

WPA-PSK/WPA2-PSK(TKIP、AES)是目前主流的加密方式,但由于TKIP與AES子算法自身的問題。使得WPA也將面臨著被徹底破解的威脅。

用戶在使用無線網絡時應該注意以下幾點

1)對于自己搭建無線網絡的用戶,至少要進行一些最基本的安全配置,如隱藏SSID,關閉DHCP,設置WEP密鑰,啟用內部隔離等。

2)如果安全要求再高一些,還可以啟用非法AP監測,配置MAC過濾,啟用WPA/WPA2,建立802.1x端口認證。

3)如果有更高的安全需求,那么可以選擇的安全手段就更多,比如,使用定向天線,調整發射功率,把信號可能收斂在信任的范圍之內;還可以將無線局域網視為Internet一樣來防御,甚至在接口處部署入侵檢測系統。

4)如果您是企業用戶,千萬不要忘記建立完善的安全管理制度并分發至員工。當您需要在熱點區域使用無線網絡時,您需要能夠您所在網絡的安全程度,如果認定網絡不夠安全,那么請盡量不要在此網絡中提交或透露敏感信息,并盡量縮短在線的時間。

3 結論

隨著無線局域網應用領域的不斷拓展,安全問題越來越受到重視。WIFI技術作為WLAN技術家族中的重要成員,近年來發展迅速,已經應用到生活的各個方面。文中較詳細地分析了WIFI網絡的技術特點,對WIFI網絡的安全性做了一定程度的探討,給出了相應的結論。只有加強人為安全方面的控制技術的改進,才可更好加強WIFI安全性。

評論