IPv6協(xié)議面臨的網(wǎng)絡(luò)安全隱患分析

本文引用地址:http://www.104case.com/article/153432.htm

移動(dòng)IPv6的隱患

移動(dòng)計(jì)算與普通計(jì)算的環(huán)境存在較大的區(qū)別,如多數(shù)情況移動(dòng)計(jì)算是在無線環(huán)境下,容易受到竊聽、重發(fā)攻擊以及其他主動(dòng)攻擊,且移動(dòng)節(jié)點(diǎn)需要不斷更改通信地址,因此,其協(xié)議架構(gòu)的復(fù)雜性,使得移動(dòng)IPv6的安全性問題凸顯。

IPv6的安全機(jī)制對(duì)網(wǎng)絡(luò)安全體系的挑戰(zhàn)隱患

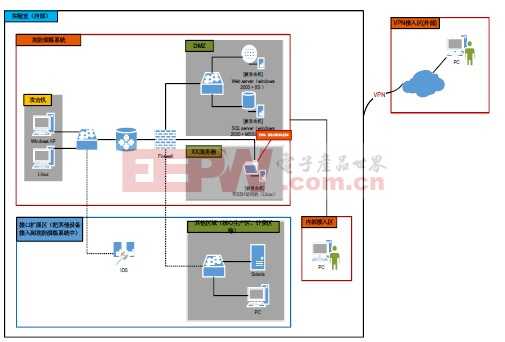

第一,由網(wǎng)絡(luò)層的傳輸中采用加密方式帶來的隱患分析。1. 針對(duì)密碼的攻擊,對(duì)一些老版本的操作系統(tǒng),有的組件不是在驗(yàn)證網(wǎng)絡(luò)傳輸標(biāo)識(shí)信息時(shí)進(jìn)行信息保護(hù),于是,竊聽者可以捕獲有效的用戶名及其密碼,掌握合法用戶權(quán)限,進(jìn)入機(jī)器內(nèi)部破壞。2. 針對(duì)密鑰的攻擊,IPv6下,IPSec的兩種工作模式都要交換密鑰,一旦攻擊者破解到正確的密鑰,就可以得到安全通信的訪問權(quán),監(jiān)聽發(fā)送者或接收者的傳輸數(shù)據(jù),甚至解密或竄改數(shù)據(jù)。3. 加密耗時(shí)過長引發(fā)的DoS攻擊,加密需要很大的計(jì)算量,如果黑客向目標(biāo)主機(jī)發(fā)送大規(guī)模看似合法事實(shí)上卻是任意填充的加密數(shù)據(jù)包,目標(biāo)主機(jī)將耗費(fèi)大量CPU時(shí)間來檢測數(shù)據(jù)包而無法回應(yīng)其他用戶的通信請求,造成DoS。第二,對(duì)傳統(tǒng)防火墻的沖擊,現(xiàn)行的防火墻有三種基本類型,即包過濾型、代理服務(wù)器型和復(fù)合型。其中代理服務(wù)器型防火墻工作在應(yīng)用層,受IPv6的影響較小,另外兩種防火墻都將遭到巨大沖擊。第三,對(duì)傳統(tǒng)的入侵檢測系統(tǒng)的影響,入侵檢測(IDS)是防火墻后的第二道安全保障。基于網(wǎng)絡(luò)IDS可以直接從網(wǎng)絡(luò)數(shù)據(jù)流中捕獲其所需要的審計(jì)數(shù)據(jù),從中檢索可疑行為。但是,IPv6數(shù)據(jù)已經(jīng)經(jīng)過加密,如果黑客利用加密后的數(shù)據(jù)包實(shí)施攻擊,基于網(wǎng)絡(luò)IDS就很難檢測到任何入侵行為。

IPv6編址機(jī)制的隱患

IPv6中流量竊聽將成為攻擊者安全分析的主要途徑,面對(duì)龐大的地址空間,漏洞掃描、惡意主機(jī)檢測等安全機(jī)制的部署難度將激增。IPv6引入了IPv4兼容地址、本地鏈路地址、全局聚合單播地址和隨機(jī)生成地址等全新的編址機(jī)制。其中,本地鏈路地址可自動(dòng)根據(jù)網(wǎng)絡(luò)接口標(biāo)識(shí)符生成而無需DHCP自動(dòng)配置協(xié)議等外部機(jī)制干預(yù),實(shí)現(xiàn)不可路由的本地鏈路級(jí)端對(duì)端通信,因此移動(dòng)的惡意主機(jī)可以隨時(shí)連入本地鏈路,非法訪問甚至是攻擊相鄰的主機(jī)和網(wǎng)關(guān)。

本文從IPv4向IPv6過渡技術(shù),IPv6中組播技術(shù)缺陷,無狀態(tài)地址自動(dòng)配置,鄰居發(fā)現(xiàn)協(xié)議,IPv6中PKI管理系統(tǒng),移動(dòng)IPv6,IPv6的安全機(jī)制對(duì)網(wǎng)絡(luò)安全體系的挑戰(zhàn)以及IPv6編址機(jī)制等8個(gè)方面指出了IPv6網(wǎng)絡(luò)存在的安全隱患。說明IPv6網(wǎng)絡(luò)在安全方面還遠(yuǎn)沒有達(dá)到我們期望的高度。需要在IPv6網(wǎng)絡(luò)的推廣與應(yīng)用中不斷改進(jìn)與完善。

對(duì)于計(jì)算機(jī)網(wǎng)絡(luò)來說,安全永遠(yuǎn)只是相對(duì)的。新的技術(shù)只能暫時(shí)解決目前的安全問題,但新一輪的問題又會(huì)接踵而來。討論IPv6網(wǎng)絡(luò)安全隱患的目的在于我們要提前認(rèn)清IPv6存在的安全隱患,未雨綢繆,防患于未然。在IPv6網(wǎng)絡(luò)的應(yīng)用中不斷改進(jìn)、逐步提高,才能使人們最終擁有一個(gè)高效、安全的下一代互聯(lián)網(wǎng)。

電機(jī)保護(hù)器相關(guān)文章:電機(jī)保護(hù)器原理

評(píng)論