高級電表: 生態(tài)系統(tǒng)、安全威脅和計數(shù)器測量

智能電網(wǎng)電表的安全威脅

本文引用地址:http://www.104case.com/article/117151.htm未來的智能電網(wǎng)或高級電表將在極大程度上依賴各種有線或無線通信技術。提高不同智能電網(wǎng)組件之間的自動化程度,則意味著要增加由計算機控制的電子設備和軟件,而這則可能會增加潛在的網(wǎng)絡攻擊。

網(wǎng)絡攻擊的一個獨特特點就是它可以從世界上任何一個遠程位置,通過公共網(wǎng)絡發(fā)起。華爾街日報報道過,網(wǎng)絡間諜曾侵入美國電網(wǎng)并安裝了可以破壞系統(tǒng)的軟件程序。成功的網(wǎng)絡攻擊帶來的潛在后果包括:發(fā)電機遭到破壞,停電甚至造成電網(wǎng)不穩(wěn)定。這種嚴重的安全隱患已經(jīng)引起了各國政府的關注。

通過一些研究,人們已經(jīng)找到了幾種解決AMI網(wǎng)絡無線設備攻擊的方法。由于這些無線設備均位于供電公司的物理安全防線以外,因此它們受到破壞的機率非常大。Goodspeed所做的一項研究解釋了攻擊者如何從這些設備(包括用于網(wǎng)絡驗證的密匙)中獲得數(shù)據(jù),以及如何修改設備的內存以插入惡意軟件。

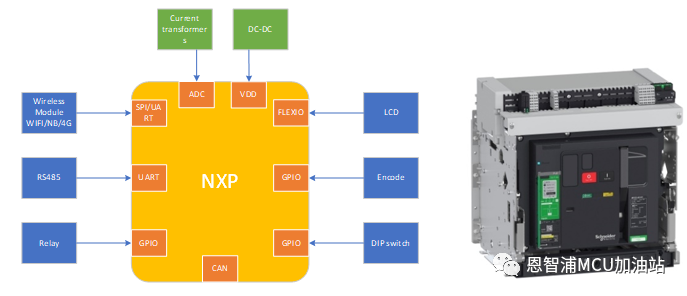

AMI設備的其他漏洞包括不安全的數(shù)據(jù)總線,串行連接或遠程訪問調試端口。

除了以物理方式篡改儀表來改變其特性外,大多數(shù)已知的漏洞都與通信媒介和通信協(xié)議有關,因為與電網(wǎng)相連的互聯(lián)網(wǎng)本身就存在許多安全漏洞。對于一個經(jīng)驗豐富的黑客來說,每一個通信路徑都是一個潛在的攻擊路徑。許多潛在的進入點實際上都沒有進行保護。無線網(wǎng)絡很容易被攻擊者監(jiān)視,并且容易遭到中間人(Man-in-the-Middle)攻擊。

確保通信端口安全

下面提供一些建議實施的技術,以便為智能電網(wǎng)生態(tài)系統(tǒng)的通信通道提供保護。

(1) 使用安全的通信協(xié)議

電網(wǎng)的各個實體之間使用了大量數(shù)據(jù)交換協(xié)議。 其中一些協(xié)議,如傳輸控制協(xié)議(TCP)/互聯(lián)網(wǎng)協(xié)議(IP)、超文本傳輸協(xié)議(HTTP)和文件傳輸協(xié)議(FTP)被廣泛應用于全球信息技術領域。 這些協(xié)議都不是很安全,很容易受到攻擊,因為被傳輸?shù)臄?shù)據(jù)不受任何限制,可以很輕易地遭到黑客竊聽。

應當使用IPSec(互聯(lián)網(wǎng)協(xié)議安全)、SSL(安全套接字層)/TLS(傳輸層安全)和SSH(安全shell)替換這些不安全的協(xié)議。 IPsec使用加密技術,確保在專用網(wǎng)絡的參與節(jié)點之間傳輸?shù)臄?shù)據(jù)具有保密性、完整性和真實性。 TLS由IETF進行標準化,該協(xié)議的目的是使用數(shù)據(jù)加密,保護和驗證公共網(wǎng)絡之間的通信。這些協(xié)議旨在防止竊聽、消息偽造和干擾。

另一個協(xié)議是安全Shell(SSH),它是一種程序,可以通過網(wǎng)絡登錄另一臺計算機并在遠程機器上執(zhí)行命令。例如,SSH可用來遠程登錄電網(wǎng)切換設備,以監(jiān)視其狀態(tài)或傳遞命令。它為處于不安全網(wǎng)絡的兩臺主機提供有效的驗證和安全的加密通信。它可以取代rlogin、rsh、rcp、rdist和telnet技術。SSH可以幫助網(wǎng)絡避開IP欺騙、IP源路由和DNS欺騙等攻擊。

(2) 加密的數(shù)據(jù)保護

幾乎所有安全協(xié)議(包括前面提到的協(xié)議)都需要使用某種密碼技術來對數(shù)據(jù)進行加密。一種常見的密碼算法是在對稱密匙加密中使用的AES(高級加密標準)算法。該算法在軟件和硬件中速度都很快,并且實施相對容易,不需要太多內存。 AES對保護分類信息非常有用。 要在用于保護國家安全系統(tǒng)的產(chǎn)品中實施AES,購買之前須經(jīng)過NSA(國家安全局)的審查和認證。

AES支持三種密匙:128位,196位和256位。 密匙長度越長,提供的安全性越好。

(3) 提供更安全的控制和命令

對稱密匙加密適合用于保護大量數(shù)據(jù),但是無法提供最高程度的安全性。非對稱密匙加密可以做到這一點,例如橢圓曲線數(shù)字簽名算法(ECDSA)可以用于加密任何控制/命令,如遠程斷開/建立連接、實時價格變化等。這為使用命令控制電網(wǎng)設備提供了更高級別的驗證。 基于橢圓曲線密碼學(ECC)的密匙交換可以提供更高程度的安全性。 ECC也可以用于Zigbee等無線網(wǎng)絡,提供數(shù)字證書來交換智能電網(wǎng)生態(tài)系統(tǒng)中的Zigbee節(jié)點/設備間信息。

(4) 密碼算法的密匙生成和保存

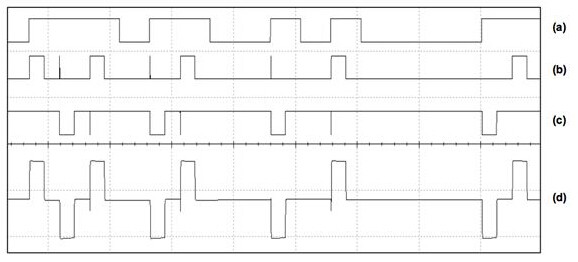

幾乎所有安全密碼和加密密匙都依賴于隨機播種。 使用偽隨機數(shù)字生成密匙會導致偽安全性。生成的隨機種子必須是真正隨機的,才能使破譯者無法進行模式分析。 美國國家標準與技術研究院(NIST)推薦使用兼容FIPS – 140-2標準的隨機數(shù)生成器來實現(xiàn)更高程度的安全性。來自通信端口的原始數(shù)據(jù)使用真正隨機的種子加密(如圖 3所示)。強烈推薦在硬件中實施隨機生成器,因為軟件生成的隨機數(shù)并不被認為是安全的,而且容易被破解。

(5) 安全的調試和客戶端-服務器認證

調試端口操作是黒客執(zhí)行未授權程序代碼,以特權模式控制安全應用和運行代碼的常見方式之一。符合IEEE標準1149.1 (AKA JTAG) 的調試端口,讓黑客有機可乘,可以通過任意方式破壞系統(tǒng)的安全機制,并獲得對操作系統(tǒng)的控制。為了保證系統(tǒng)的安全,應當嚴格禁止在未授權的情況下使用調試端口。

塵埃粒子計數(shù)器相關文章:塵埃粒子計數(shù)器原理

評論